2月21日,Trellix高级研究中心发布博文,披露了存在于iOS和macOS系统中的权限执行漏洞,Trellix发现了可以绕过NSPredicate限制措施的方法,进行FORCEDENTRY(一种零点击iOS远程代码执行漏洞)等攻击。攻击者利用该漏洞可以获取iPhone和Mac用户的各类敏感信息,包括消息、位置数据、照片、通话记录等。

Trellix发现的这类新漏洞中的第一个是coreduetd,这是一个收集有关设备行为数据的进程。在具有适当授权的进程(例如Messages或Safari)中执行代码的攻击者可以发送恶意的NSPredicate绕过验证,并使用该进程的权限来执行代码。此进程在macOS上以root身份运行,使攻击者能够访问用户的日历、地址簿和照片。

类似于FORCEDENTRY,攻击者还可以使用易受攻击的XPC服务在对设备具有更多访问权限的进程中执行代码。例如appstored和macOS上的appstoreagent守护进程也具有易受攻击的XPC服务。通过控制可以与这些守护进程通信的进程,攻击者可以利用漏洞来获得安装任意应用程序的能力。

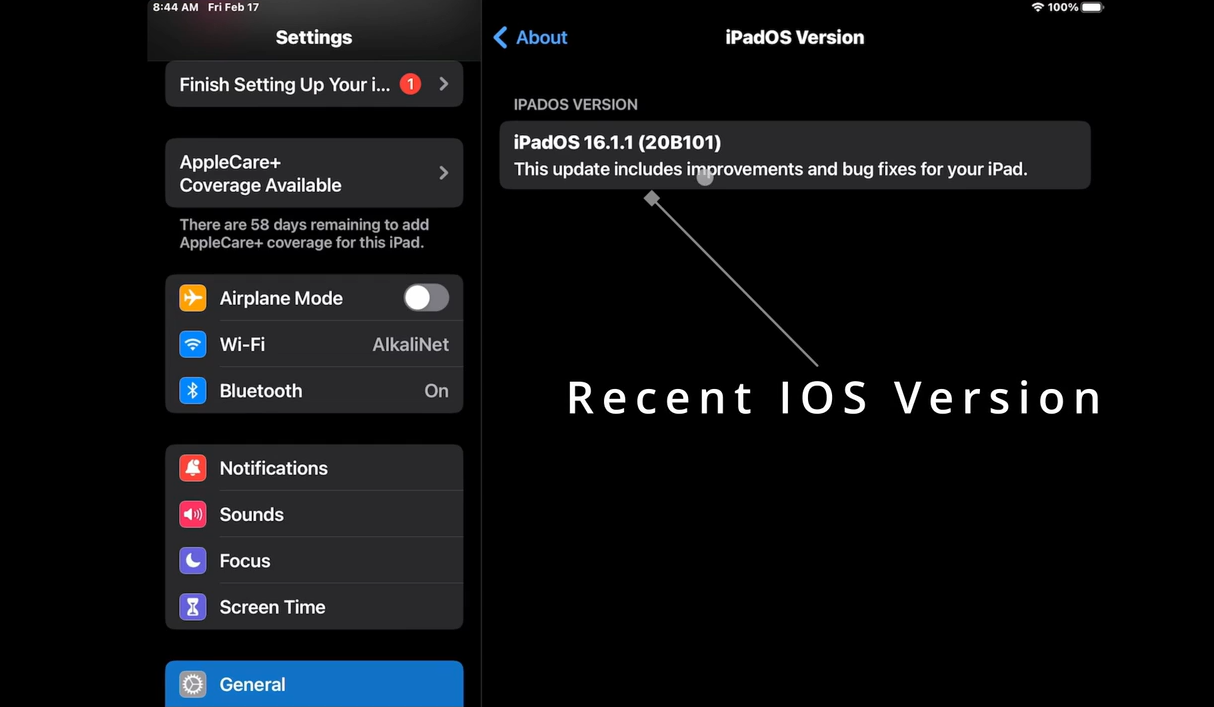

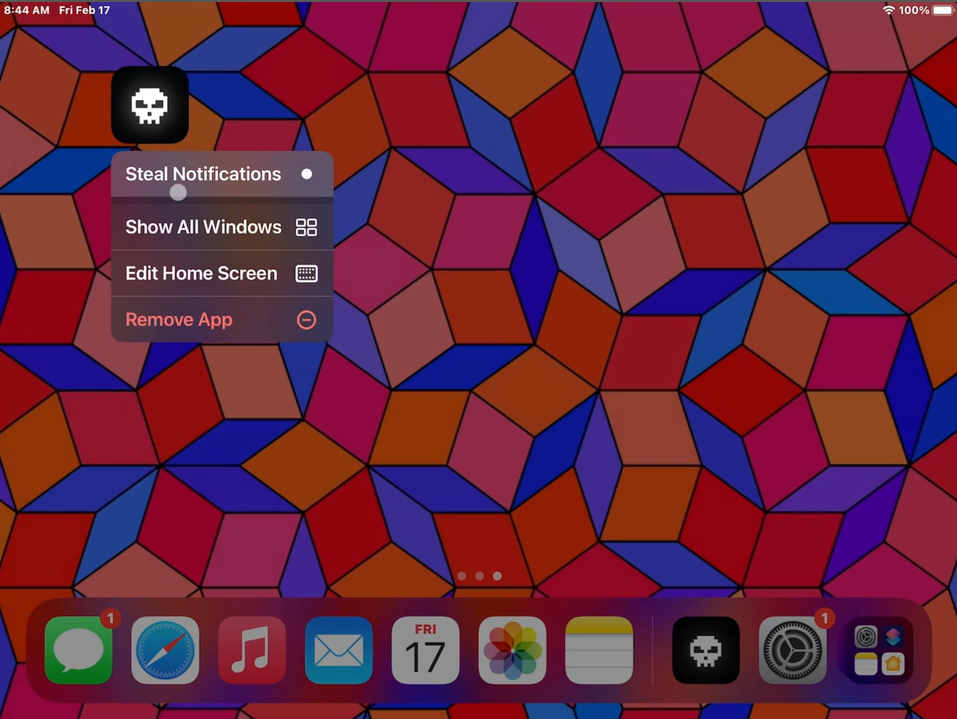

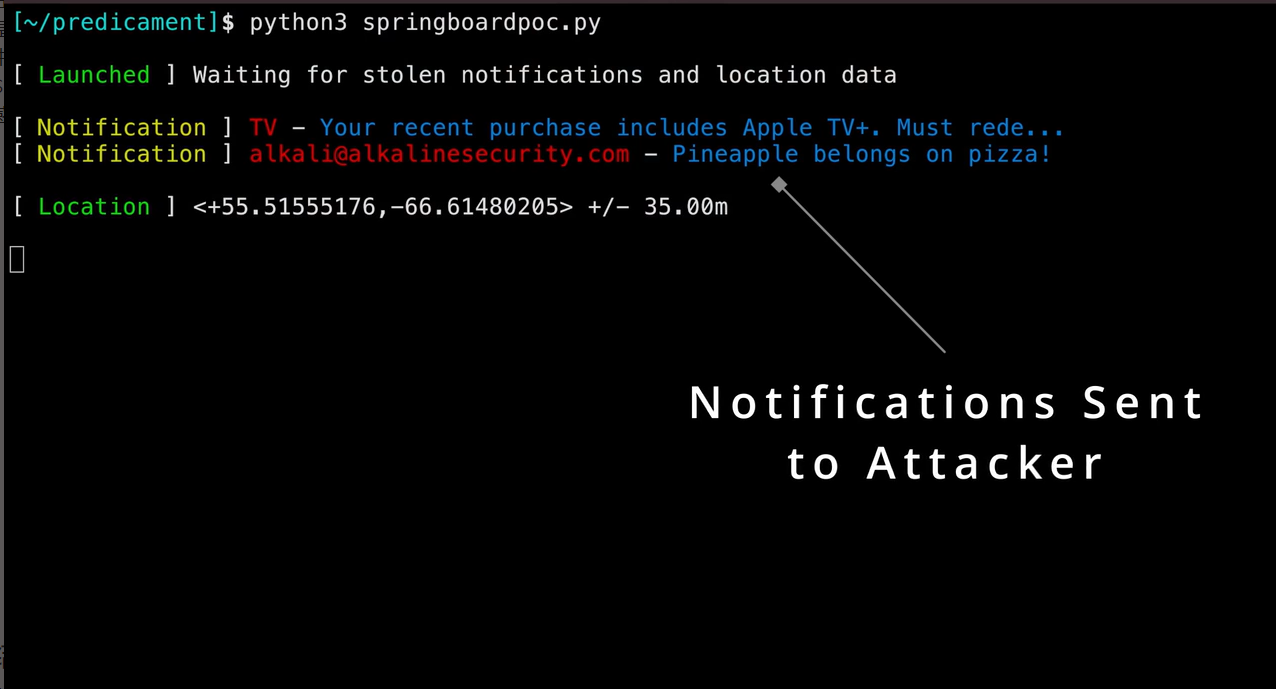

Trellix发现的另一个漏洞就是XPC服务OSLogService,该服务可用于从系统日志中读取潜在的敏感信息。攻击者可以利用iPad上UIKitCore中的NSPredicate漏洞。通过设置恶意场景激活规则,在SpringBoard内部执行代码。SpringBoard是一个具有高权限的应用程序,可以访问位置数据、摄像头和麦克风、通话记录、照片和其他敏感数据,以及擦除设备信息。

恶意激活场景

执行入侵代码

信息传输给攻击者

Trellix发现的两个漏洞编号分别为CVE-2023-23530和CVE-2023-23531,在发现之后已经报告了苹果公司,目前苹果在iOS 16.3和macOS 13.2 Ventura中已经修复了这两个漏洞。

原博文链接:Trellix Advanced Research Center Discovers a New Privilege Escalation Bug Class on macOS and iOS

最前沿的电子设计资讯

最前沿的电子设计资讯