已经使用了Windows11的用户肯定对AMD基于固件的可信平台模块(fTPM / TPM) 有所了解了,该模块可以与CPU通信,以提高增强电脑的安全性。但近日,一篇由德国柏林科技大学安全研究团队于4月28日发布的一篇有关于AMD基于固件的可信平台模块(fTPM / TPM)存在安全漏洞的论文引发了关注和热议。

Hans Niklas Jacob 在一篇题为“faultTPM:暴露 AMD fTPM 的最深层秘密”的论文中警告称,攻击系统的可信执行环境 (TEE)“可能导致 TPM 状态完全受损”,并于上周在arXiv预印本服务器上发布。

据称,该缺陷使固件 TPM 或 fTPM 容易受到攻击。这使攻击者可绕过身份验证障碍,提取存储在 fTPM 中的加密数据。

一种攻击方法是可以通过电压故障注入攻击进行攻击破解,从而允许攻击者完全访问fTPM内部的加密数据,最终可以完全破解仅依赖于基于TPM的任何应用程序或加密数据,比如BitLocker。

TPM 最初被设计为物理连接到主板的分立组件,以生成基于硬件的加密。他们需要一个外部总线来连接 CPU。但是总线很容易受到攻击,为针对 CPU 的黑客提供了入口。

fTPM 旨在将加密职责纳入芯片内部,从而无需单独的组件(黑客的潜在入口)。

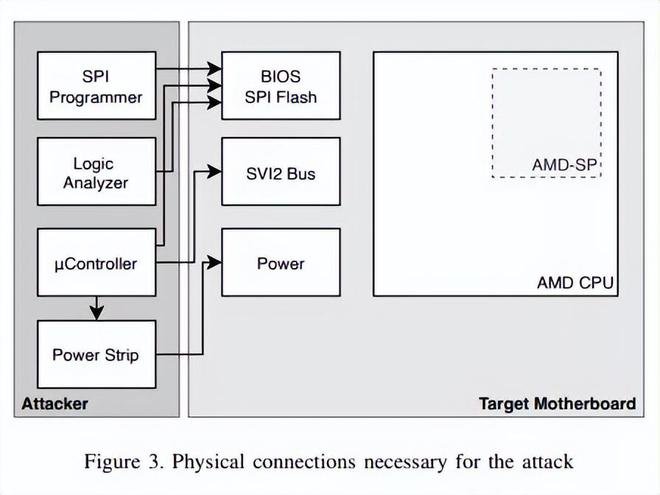

据称,采用这种攻击方法需要一些额外的元器件,总采购费用大致为200美元,这些元器件需要进行正确地组装、连接(图二),之后就可以用来测试攻击内置于Zen 2和Zen 3处理器中的AMD平台的安全处理器(PSP),整体步骤大致如下(图三):

1、使用SPI闪存编程器备份主板当前的BIOS Flash ROM;2、连接故障注入硬件并设定攻击参数;3、编译、部署提取密钥派生机密的代码;4、启动逻辑分析仪,通过SPI捕获之前提取的密钥派生数据。5、在目标计算机上持续发动攻击,直到代码被成功执行;6、使用相关分析软件解密获得的NVRAM;7、使用 AMD官方的ftpm解密受此fTPM 保护的TPM对象。

据了解,这已经不是AMD的fTPM第一次翻车了,之前被爆料开启该功能会影响处理器的性能,在运行某些程序和游戏的时候会出现明显的卡顿。

Jacob 表示,虽然分立式 TPM 仍在高端系统中使用,但 fTPM 其实是一个更方便、更实惠的替代方案。

在固件攻击激增(网络钓鱼、勒索软件、供应链)之后,微软在 2021 年要求用户拥有支持 TPM 的 PC 才能安装 Widows 11。

当时,微软企业和操作系统安全总监 David Weston 解释了此举的原因是“保护加密密钥、用户凭证和硬件屏障后面的其他敏感数据,使恶意软件和攻击者无法访问或篡改那个数据。”

因此,许多经过重新设计以适应 TPM 2.0 规范的应用程序现在容易受到黑客攻击。

Jacob 说他的团队相信他们的发现是“第一次针对 fTPM 支持的全磁盘加密解决方案的攻击”。他说,依赖于单一防御机制的系统,例如 Bitlocker 的 TPM-only 保护器,可能会被可以访问 CPU 两三个小时的黑客淹没。

“完全依赖 TPM 的应用程序完全没有受到保护,”Jacob 说,“而那些采用多层防御的应用程序则面临着失去基于 TPM 的安全层的风险。” 他补充说,用于进行此类攻击的材料价格低廉且容易获得。

据了解,整个攻击过程大概需要物理访问机器“几个小时”,最终研究人员成功获得了对TPM和密封在其中的数据的完全访问权限,从而可以进一步破解设备上的BitLocker全磁盘加密(FDE)、完全访问和控制设备以及其中包含的所有数据。

客观来说,这种攻击方式具体实施起来非常复杂,而且需要有非常高的专业知识和技能,另外,还需要物理访问目标机器,要几个小时才能完成,非常耗时。

所以,对于普通的个人和家庭用户来说,这种被攻击的可能性基本不存在,不用过于担心,但是,对于那些对数据机密等级要求很高的商业用户来说,这个漏洞有一定的威胁,必须要重视。

AMD 发言人在回应外媒的询问时说:“AMD 知道攻击我们固件可信平台模块的研究报告似乎利用了之前在 ACM CCS 2021 上讨论过的相关漏洞。这包括通过物理手段进行的攻击,通常不在处理器架构安全缓解措施的范围内。”

该发言人补充说:“我们将在未来的产品中不断创新新的基于硬件的保护措施,以限制这些技术的效力。具体到本文,我们正在努力了解潜在的新威胁,并将根据需要更新我们的客户和最终用户。” “

最前沿的电子设计资讯

最前沿的电子设计资讯