近日,腾讯安全玄武实验室和浙江大学的研究人员,发现在安卓与鸿蒙系统中,存在着一个高危漏洞。该漏洞能够绕开手机指纹识别的次数限制,从而无限次的进行指纹图像提交,通过暴力穷举的方式破解指纹识别。

根据相关论文的信息,研究人员通过 Cancel-After-Match-Fail(CAMF)和Match-After-Lock(MAL)两个零日漏洞。

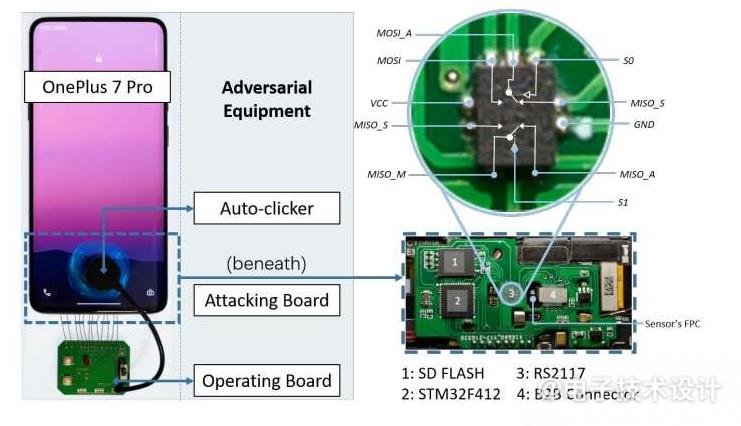

实现自动指纹暴力破解的例子,它使用了一个可抑制的攻击板,一个硬件自动点击器和一个可选的操作板。图片来源:arXiv (2023)。DOI: 10.48550/arxiv.2305.10791

Match-After-Lock 功能中的一个缺陷,该功能本应在设备处于锁定模式时禁止身份验证活动,但被研究人员破解后,研究人员可继续提交无限数量的指纹样本。

指纹传感器串行外设接口上存储的生物识别数据保护不足,使攻击者能够窃取指纹图像。样本也可以很容易地从学术数据集或生物识别数据泄漏中获得。

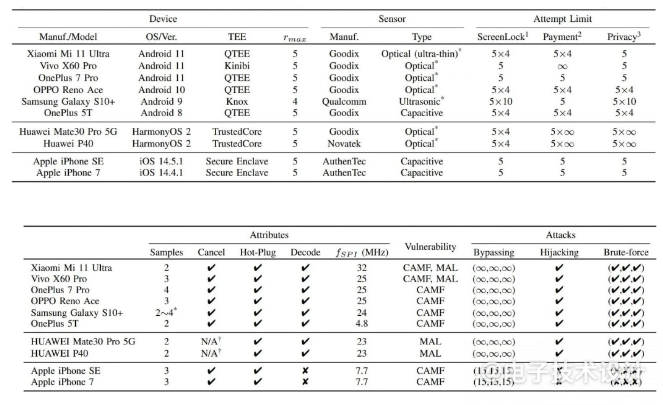

研究人员使用了10款设备进行破解测试,其中包括6款安卓手机,2款华为鸿蒙手机以及2款iPhone。

从测试结果来看,所有 Android 设备和一台 HarmonyOS(华为)设备都至少有一个允许入侵的漏洞。由于 IOS 设备(特别是 Apple iPhone SE 和 iPhone 7)中的防御机制更严格,这些设备能够承受暴力破解尝试。研究人员指出,iPhone 设备容易受到 CAMF 漏洞的影响,但还没有达到可以成功进入的程度。

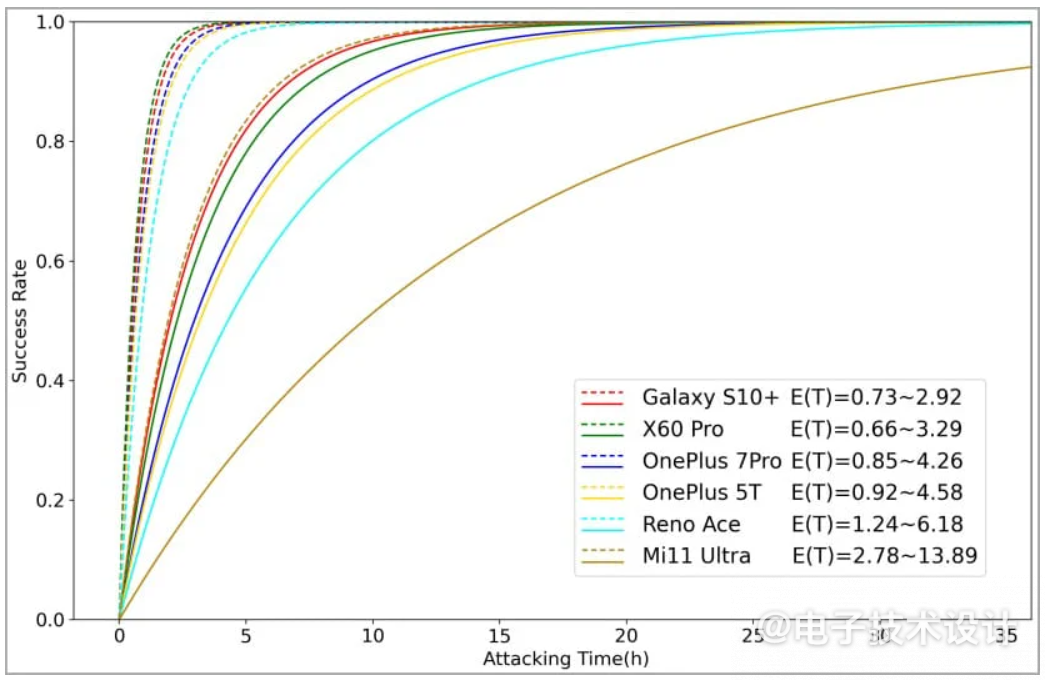

值得一提的是,根据实验数据,当用户在一台设备上录入多个指纹时,暴力破解所需的时间将出现明显下滑,这与多个指纹生成匹配图像的概率更高有关。

因此,如非必要,最好不要在手机上录入多个指纹信息。

最前沿的电子设计资讯

最前沿的电子设计资讯