近日,网络安全公司SentinelOne发布的最新报告显示,恶意软件XLoader再次卷土重来,并且其破坏力和伪装能力都得到了升级,且对macOS用户构成了更大的威胁。

XLoader是另一个著名的基于Windows的信息窃取程序Formbook的继任者,该程序可以从各种Web浏览器中提取凭据、捕获屏幕截图、记录击键以及从攻击者控制的域下载和执行文件。其主要是通过包含恶意Microsoft Office文档的欺骗性电子邮件进行传播,仅在2020年12月1日到2021年6月1日的半年时间内,受感染的受害者就遍及69个国家,在2021 年它曾被称为“第四大恶意攻击”。

不过当时,该恶意软件的目标仅限于选择性安装Java的环境,而这次它以新的形式重新出现,且不再依赖于具体的环境。新版XLoader恶意软件使用C和Objective C语言进行重新编译,并使用了苹果开发人员的签名,伪装成一款名为“OfficeNote”的办公生产力软件应用,并通过名为“OfficeNote.dmg”的应用进行分发传播。

OfficeNote应用程序

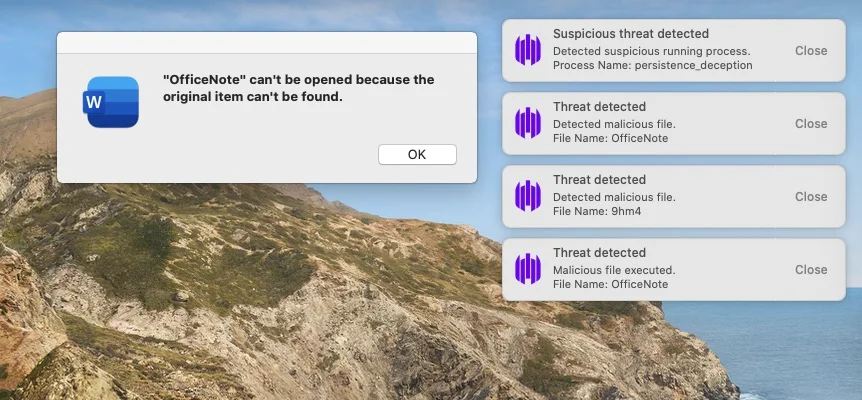

XLoader入侵的具体流程主要是通过在执行OfficeNote时进行硬编码,从而使系统跳出错误提示,假装该应用程序无法正常运行,同时恶意软件会删除其Payload(有效载荷)并安装持久性代理。报告显示,与之前的版本一样,XLoader主要针对的目标是Chrome和Firefox浏览器,其试图通过苹果自己的API “Apple API NSPasteboard和generalPasteboard”从用户的剪贴板中窃取信息。

XLoader伪装错误提示

虽然苹果公司早已经撤销了XLoader所使用的开发人员签名“MAIT JAKHU (54YDV8NU9C)”,但是报告指出,苹果的恶意软件拦截工具XProtect并没有有效地阻止这个恶意应用的运行,仅在7月,VirusTotal上就出现了多次此样本的提交,这表明该恶意软件已被广泛传播,并持续的对macOS用户和企业构成威胁。

最前沿的电子设计资讯

最前沿的电子设计资讯