今年九月的时候,就有安全研究团队演示了一种使用Flipper Zero对iPhone或iPad等苹果设备进行无线攻击的新方法,而一直截止到最近更新的iOS 17.2测试版,这一漏洞仍旧没有被解决。

苹果的生态中使用了多种BLE(低功耗蓝牙)技术,包括AirDrop、HandOff、iBeacon、HomeKit等,这是因为BLE可以通过发送广告数据包或ADV数据包来识别iPhone和iPad上的本地设备,从而保障设备间的即时快速连接访问,比如AirPods的配对和连接弹窗,但这也为黑客留下了可乘之机。

其实从本质上来说Flipper Zero并不是一种专门的黑客工具,它是作为渗透测试人员和爱好者的便携式多功能工具售卖的,可以编程控制多种无线电协议,并且其制造商还在默认硬件上采取了一定措施防止Flipper Zero被黑客利用。但由于Flipper Zero的固件是开源的,可以用新软件对其进行修改,使其变为了黑客攻击的工具。

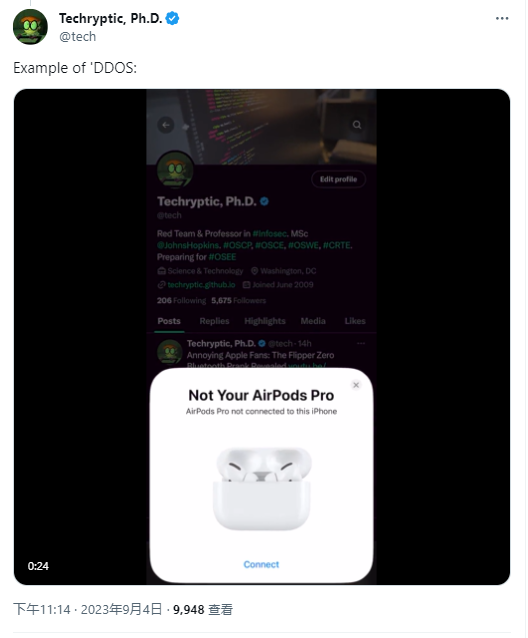

黑客可以将Flipper Zero编程为苹果官方蓝牙配件,比如伪装成AirPods,然后利用Flipper Zero中的代码强制设备重复发送配对信号,让附近所有的苹果设备不停地显示设备连接弹窗,完全无法使用,最终死机重启。

虽然Flipper Zero的蓝牙覆盖范围仅有约50m,黑客攻击暴露的风险比较大,但目前尚没有切实可行的办法保护设备免受攻击,用户只能通过在设置中手动禁用蓝牙,来断开所有设备连接,即使打开飞行模式也没用。不过这种办法只是治标不治本,不但限制了设备的功能,而且苹果设备每次更新系统都会默认启动蓝牙,每次都需要手动关闭。

研究人员表示,苹果可以通过设置选项来忽略与未知设备的蓝牙连接,或是缩短iDevices的蓝牙连接距离来降低这类攻击的风险。但或许是出于技术性的原因,苹果尚未承认BLE的缺陷正在被利用,也没有对这个漏洞进行修复。

最前沿的电子设计资讯

最前沿的电子设计资讯