近日,趋势科技发布安全公告称,发现了名为Phemedrone Stealer的高危恶意软件,可以利用微软Windows 10和11中已经修复的Defender SmartScreen漏洞(CVE-2023-36025),窃取用户的各种敏感数据。

CVE-2023-36025(CVSS评分:8.8),是Windows SmartScreen中的一个安全功能绕过漏洞,可通过诱骗用户点击特制的Internet快捷方式(.URL)或指向Internet的超链接来利用该漏洞,微软在2023年11月14日修复了该漏洞,但仍然有很多恶意软件在借助这个漏洞进行攻击。

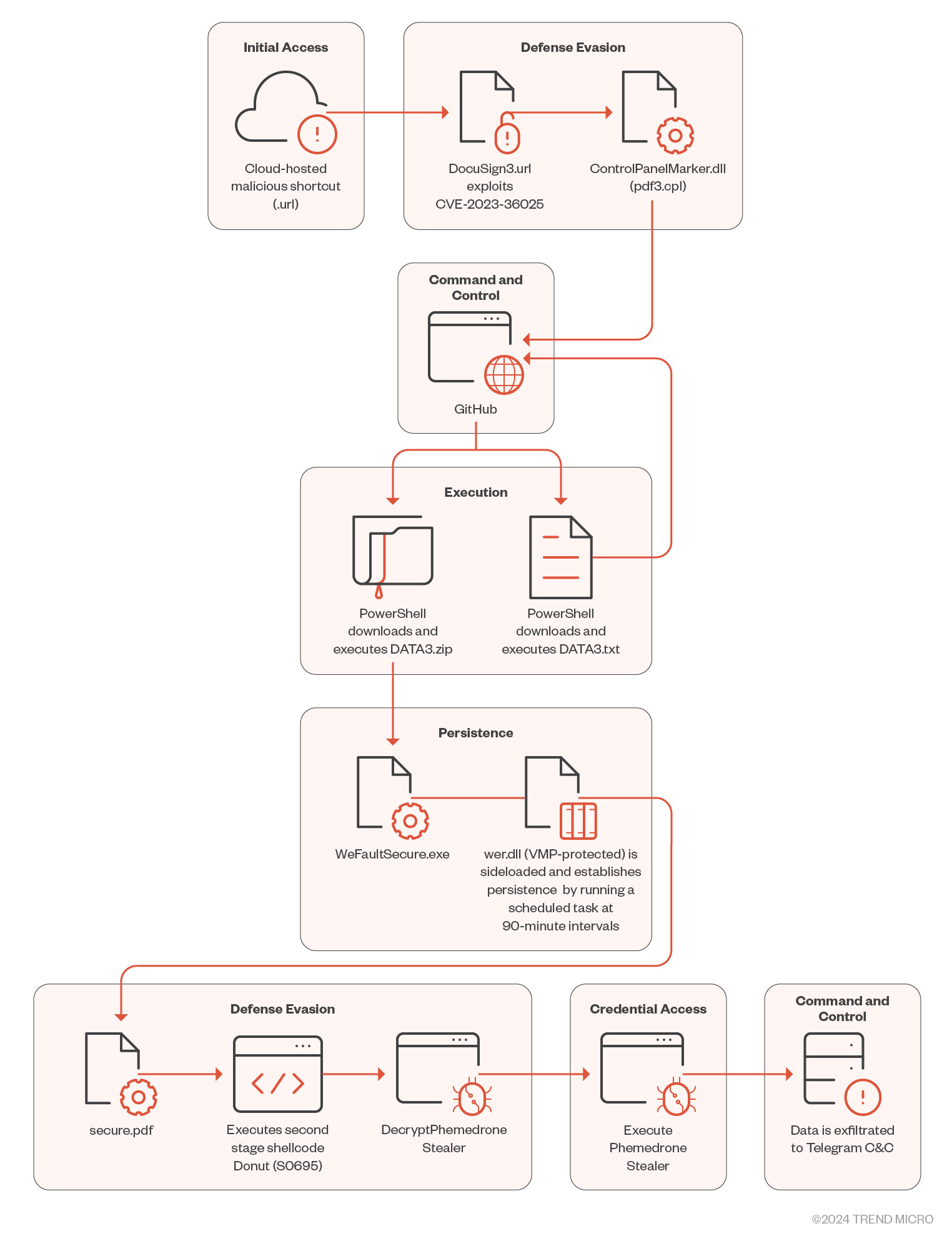

Phemedrone Stealer正是这样一款软件,攻击者会在Discord和FireTransfer.io等受到信赖的云服务上托管恶意URL文件,并经常使用Shorturl.at等URL缩短器来伪装它们。

通常来说,当打开从Internet下载或通过电子邮件发送的URL文件时,Windows SmartScreen会显示一条警告,指出打开该文件可能会损害计算机。然而,当受害者被诱骗打开一个被攻击者伪装过的恶意URL文件时,他们就会利用Windows SmartScreen中的CVE-2023-36095 漏洞,从而不会显示此提示并自动执行该命令。

URL文件会从攻击者的控制服务器下载控制面板项(.cpl)文件并执行它,通过rundll32.exe启动恶意DLL负载。该DLL是一个PowerShell加载程序,它从GitHub存储库获取ZIP文件,其中包含有伪装成PDF文件(Secure.pdf)的第二阶段攻击的加载程序、合法的Windows故障报告二进制文件(WerFaultSecure.exe)和需要使用的“wer.dll”(在DLL执行时会被旁加载)恶意二进制文件。

Phemedrone Stealer的感染链

一旦在受感染的系统上启动,Phemedrone就会初始化其配置,解密必要的项目,并使用Telegram进行数据泄露,从目标应用程序中窃取数据。可能会受到攻击的内容包括:

这一恶意软件的出现再次表明,攻击者的攻击手段正变得越来越灵活,并且会迅速调整其攻击链,以利用新披露的漏洞并造成最大程度的损害,企业和个人用户应当及时更新Windows补丁以尽可能的维护自身信息的安全。

最前沿的电子设计资讯

最前沿的电子设计资讯