在苹果的生态中,很多好用的软件都是需要付费使用的,所以经常会有用户会尝试去网络上搜索免费破解版的资源,而这些破解版的软件虽然看上去是免费的,但往往蕴藏着其他的风险。

近日,根据卡巴斯基安全实验室官网的消息,他们发现了一种针对苹果macOS设备的新型恶意软件家族,其正是利用伪装成免费破解版的安装包资源来进行恶意攻击,窃取用户敏感信息。

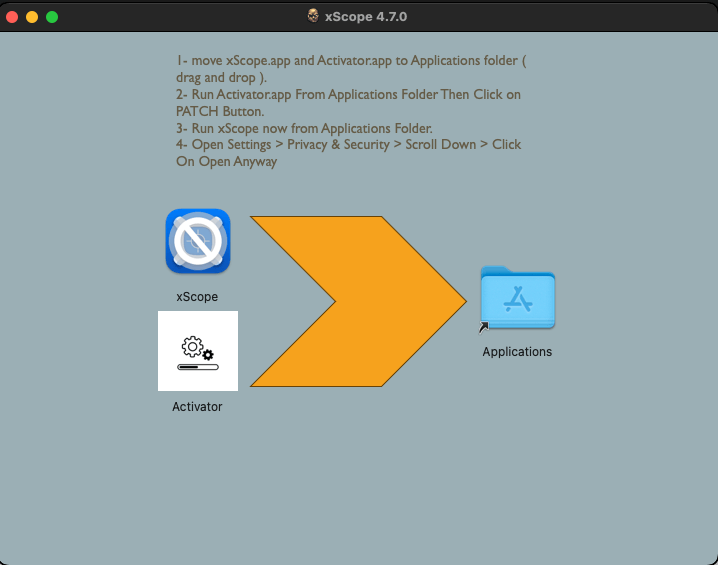

该攻击方法非常的巧妙,攻击者会提供一个“Activator”的程序以及用户想要安装的应用程序,用户直接点击安装程序是无法安装的,因为安装程序被攻击者篡改过无法直接执行,只会跳出一个安装说明,说明会要求用户将应用程序复制到/Applications/,然后启动Activator。

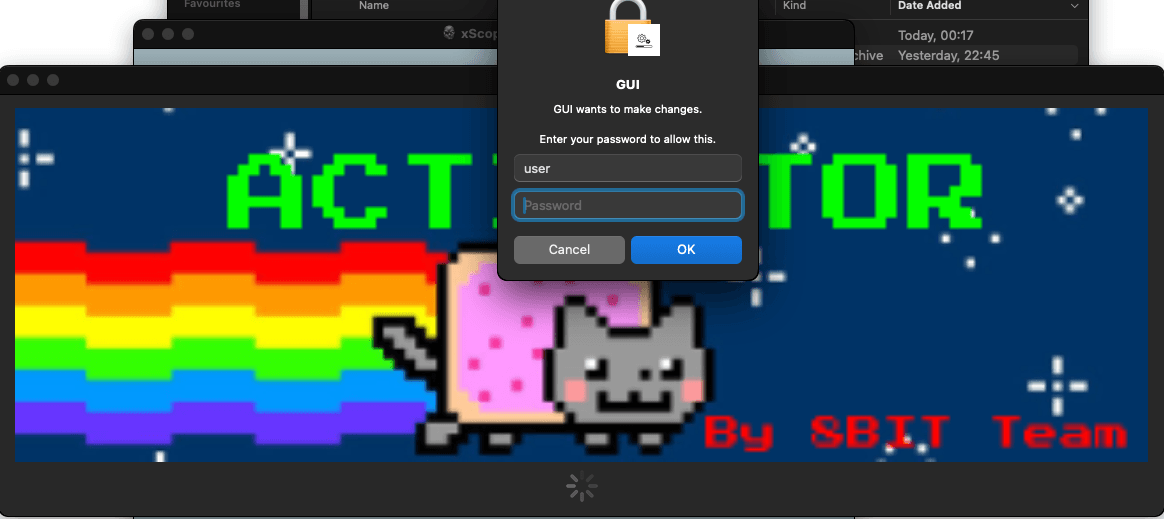

当用户打开Activator文件进行安装时,它会利用AuthorizationExecuteWithPrivileges函数,让系统跳出登录管理员权限的提示框,用户需要输入管理员账号和密码,系统在安装未知来源的软件时经常会跳出这样的提示,所以很难引起用户的怀疑,攻击者也可以轻松获得更高的管理权限。

而Activator启动,程序还会检测系统有没有安装Python 3,如果没有它会进行安装,这一过程会伪装成程序升级打补丁,然后它会将安装程序中改动的部分复原,从而让程序顺利安装。与此同时,它还会通过将两个硬编码列表中的单词串在一起并添加五个字母的随机序列作为三级域名这一方式,来获得一个C2 URL,该URL会向DNS 服务器发送下载该域内TXT 记录的请求,恶意的Python脚本就藏在这个TXT中。

该恶意脚本不但会建立后门,收集用户操作系统版本、应用程序安装列表、CPU类型和外部IP地址等数据,它还会修改系统文件,以确保恶意脚本即使在系统重启后也能保持激活状态,并能够让攻击者持续对脚本进行更新。由于恶意软件获得了管理员权限,所以它可以运行所有类型的脚本,攻击者可以用篡改版本的应用程序替换用户本身的比特币核心和Exodus钱包,进而窃取用户的钱包。

最前沿的电子设计资讯

最前沿的电子设计资讯