近日,AhnLab安全情报中心(ASEC)发布了一份报告,揭露了一种新型恶意软件攻击方法,这些攻击伪装成破解软件,如Windows激活工具和Hangul Word Processor,对用户系统进行感染,分发包括远程访问木马(RAT)、加密货币挖掘机、恶意软件下载器等恶意软件。

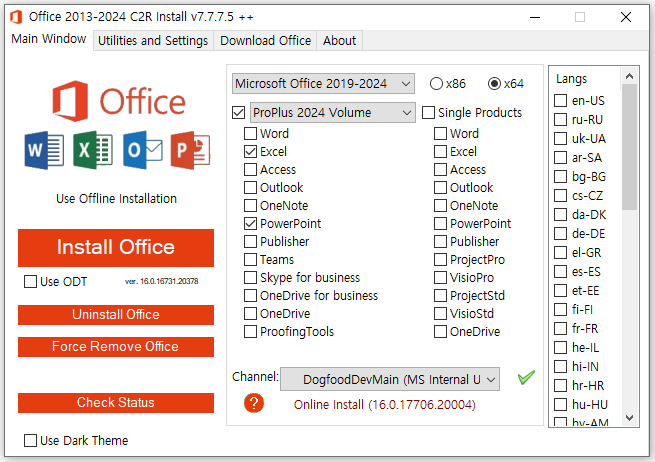

在最新的攻击案例中,恶意软件伪装成破解版微软Office,通过文件共享服务和种子进行传播。可以看到安装界面十分的逼真,用户能够选择各种Office软件,以及相应的语言和系统版本。

恶意软件执行的破解程序

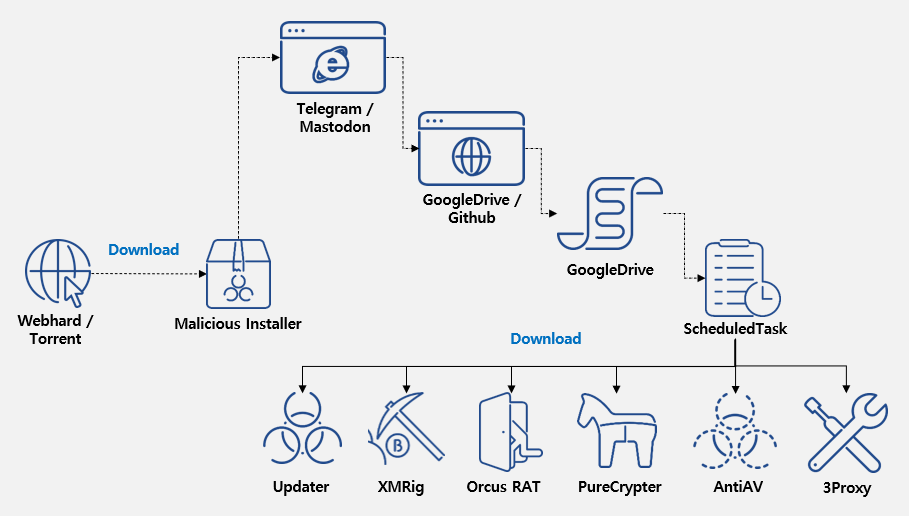

使用.NET开发的恶意软件经过了混淆处理,当用户安装破解版Office时,其会接收到攻击者上传至Telegram和Mastodon平台的下载URL,URL会指向Google Drive或GitHub,通过这些平台上托管的Base64加密的PowerShell命令安装恶意软件。

同时,攻击者通过名为“software_reporter_tool.exe”的更新程序来进行下载和维护恶意软件的持久性,更新程序会注册到任务计划程序,这样即使系统重新启动后也能持续运行。

攻击流程

分析报告指出,该攻击方法可能会安装的恶意软件包括:

Orcus RAT,可实现全面远程控制,除了基本的系统信息收集、命令执行等,还可以进行键盘记录、网络摄像头访问和屏幕控制,攻击者可以控制和外泄受感染系统的信息。

XMRig,会使用受感染系统的资源挖掘Monero加密货币,同时它会在用户进行玩游戏或其他资源使用率较高的行为时停止挖矿,以避免被发现。

3Proxy,通过将3306端口添加到防火墙规则中,让受感染系统转换为代理服务器,并将其注入合法进程,允许攻击者路由恶意流量。

PureCrypter,下载并执行来自外部的额外恶意有效载荷,确保系统持续感染最新威胁。

AntiAV,通过修改安全软件的配置文件来破坏和禁用安全软件,使软件无法正常运行,并使系统容易受到其他组件操作的影响。

目前,由于攻击者每周多次分发新的恶意软件以绕过文件检测,受感染系统的数量正在上升。ASEC警告,即使删除了已安装的恶意软件,注册的任务计划程序仍会定期安装新的恶意软件。因此建议用户在运行从文件共享网站下载的可执行文件时务必小心谨慎,尽量从官方网站下载产品。此外,用户应将安全软件更新到最新版本,以防止恶意软件感染。

最前沿的电子设计资讯

最前沿的电子设计资讯