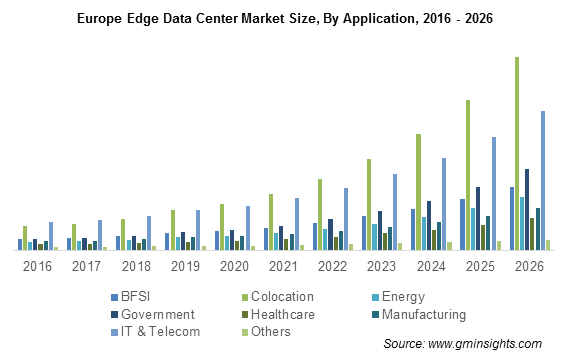

边缘服务器技术专为带宽密集型实时应用而设计,而中央云服务无法实现这些功能。无论是在铁路还是公路交通方面,边缘服务器技术皆可为自动驾驶车辆实时提供重要的基础设施信息。用于石油、天然气和水工业以及配电网络的基础设备,若能获取所需的智能信息,也可以变得更加智能。此外,本地联网服务器的另一个大型应用领域,是可以实施边缘分析的工业4.0项目,其中协作系统得以复制数字孪生,这样即使出现网络故障,也可以使用孪生的模型继续计算。如果要在增加带宽的同时响应缩短时间的要求,那么也很容易理解为何高性能通信网络边缘需要更多本地运算能力。这不仅影响基站和网络节点,还直接影响它们背后的系统。为增强低延迟托管应用(例如,数据中心“外包”网络,使其能提供触感互联网应用),这些费用最终由公司和用户共享。事实上,这两个细分市场占据了边缘数据中心市场的最大份额(54%)。据Global market Insights预测,未来几年该市场将以23%的高复合年增长率增长。

说明:Global market Insights的数据显示,到2026年边缘数据中心市场的复合年增长率预计将达到23%。

抵御恶劣环境条件

实现这一增长通常需要与传统IT服务器群组截然不同的服务器技术。这是因为不断增加的去中心化,意味着越来越多较小的边缘服务器要在越来越恶劣的环境中运行,而这反过来又需要更强健的系统。处理器必须是BGA封装,以确保更高的抗冲击和抗振动能力。理想情况下,它们还应提供高EMI保护以抵抗电磁干扰,并在工业环境中提供高可靠性运行。此外取决于其应用情况,其所支持的温度范围也应适合工业用途,不仅要在0到+60°C之间扩展,还应能承受明显更热和更冷的温度如北极环境的-40°C到桑拿式的+85°C(在阳光直射下可以很快达到)。系统还应根据应用情况应对急速温降,以便时而需要在外界很冷的环境下打开它们进行维修。ASHRAE在其边缘数据中心指南中提出的最高温度波动—如: 每小时20°C,或15分钟内最高5°C—明显不足,无法符合要求,尤其是当边缘数据中心比一个电话亭还小时,必须能够在任何环境温度下打开此类系统进行必要的维护。甚至在无选择的情况下快速进入并关门以在封闭的边缘服务器机房中执行维护工作。

说明:边缘服务器需要在恶劣的环境条件下运行。

当需要支持更长的开发周期和运行时间时(工业上平均10年及以上),处理器技术的长期可用性就非常重要了。此外,软件对于工业需求的支持优先于解决工业元件的特定需求,这有别于一般IT行业。这一切意味着想要发展边缘服务器解决方案的IT经理, 应首选嵌入式服务器处理器变型。

高级别的安全不可或缺

在这些情况下,最好使用坚固耐用的嵌入式服务器平台。这些服务器平台介于云计算、办公信息技术(office IT)和操作技术(OT)之间,暴露于典型的IT网络攻击场景,必须满足两方面的最高要求:极端坚固以承受边缘的物理压力,最高安全要求以阻止网络黑客攻击。此外,与数据中心的IT服务器相同,边缘和雾服务器现在通常被设计为与具有广泛虚拟化相融合或超融合的基础架构。因此这不仅仅是一个保护单个系统的问题,而是一个利用虚拟机监控程序技术和众多虚拟机(VM)保护整个平台的问题,目的是为边缘的托管应用程序创造最佳条件,或者整合整个应用程序的硬件。当设备、机器和系统完成数字化升级后,控制器、物联网网关和安全应用程序(如防火墙和异常检测)都迁移到边缘服务器,目的是在这些具有实时功能的服务器上托管其他设备、机器和系统,以便最终将整个工厂的操作技术(OT)整合到这些服务器上。考虑到新商业模式的市场化需求,这些边缘服务器也成为有价值的工具,为基于功能的许可和按使用付费服务提供所需数据。当然,这需要特别高级别的数据安全性。AMD的嵌入式服务器技术提供了一整套服务器安全功能,已经在硬件方面考虑到了这些要求。

基于硬件的虚拟化提供安全保障

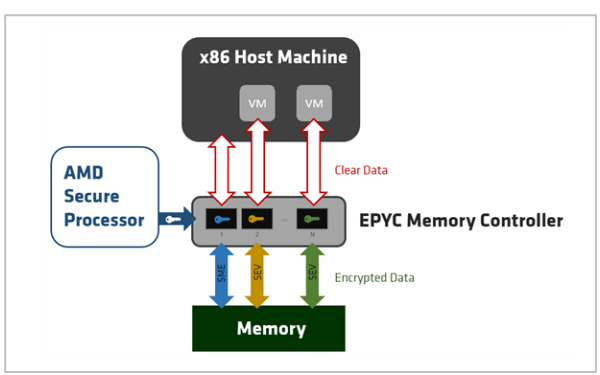

中心要素和可信根已集成到AMD安全处理器。它处理AMD嵌入式EPYC处理器的安全功能,并提供大量128位AES加密的安全功能。因此,安全性始于采用专用处理器,专用处理器的唯一任务是生成加密。由于这可防止物理x86 CPU内核访问加密密钥,因此任何x86软件都无法监视、提取或修改密钥。

安全加密虚拟化(SEV)可以安全地分离这些服务器上的异构任务。它通过AES加密每个虚拟机(VM)来确定数据保护和完整性,从而将其与虚拟机监控程序隔离。每个虚拟机(VM)都分配了自己的单独密钥,该密钥由安全处理器提供。这些密钥只有该处理器知道,即使恶意虚拟机(VM)进入另一个虚拟机(VM)的内存,或者虚拟机监控程序受损并渗透客户虚拟机(VM)进来,也能确保数据安全。AMD EPYC 嵌入式7001系列为此提供多达15个单独的SEV客户密钥。AMD EPYC嵌入式7002系列处理器提供多达509个密钥。

说明:安全加密虚拟化(SEV)使用AES加密单独加密虚拟机监控程序和每个虚拟机,并将它们彼此隔离。

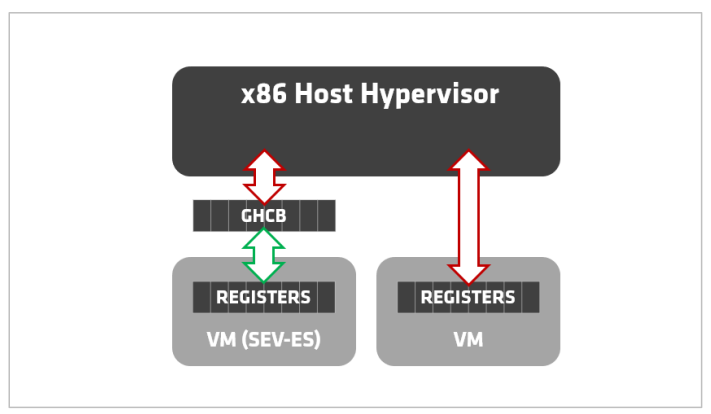

SEV加密状态(SEV-ES)进一步增强了EPYC嵌入式7002系列处理器的安全性。它允许在关闭虚拟机(VM)后对所有CPU寄存器内容进行加密,以防止信息从CPU寄存器泄漏到其他软件组件,如虚拟机监控程序。SEV-ES甚至可以检测对CPU寄存器的恶意修改。需要注意的是,与AMD 安全内存加密不同,AMD SVE和SVE-ES安全功能需要在访客操作系统和虚拟机监控程序中激活。然而,不需要对实际应用程序进行代码更改或重新编译。因此,只要客户应用程序在启用SEV的系统上运行,它就可以充分利用这些安全特性。

说明:为了防止CPU寄存器信息泄漏到其他软件组件(如虚拟机监控程序),SEV-ES在VM关闭时加密所有CPU寄存器内容。

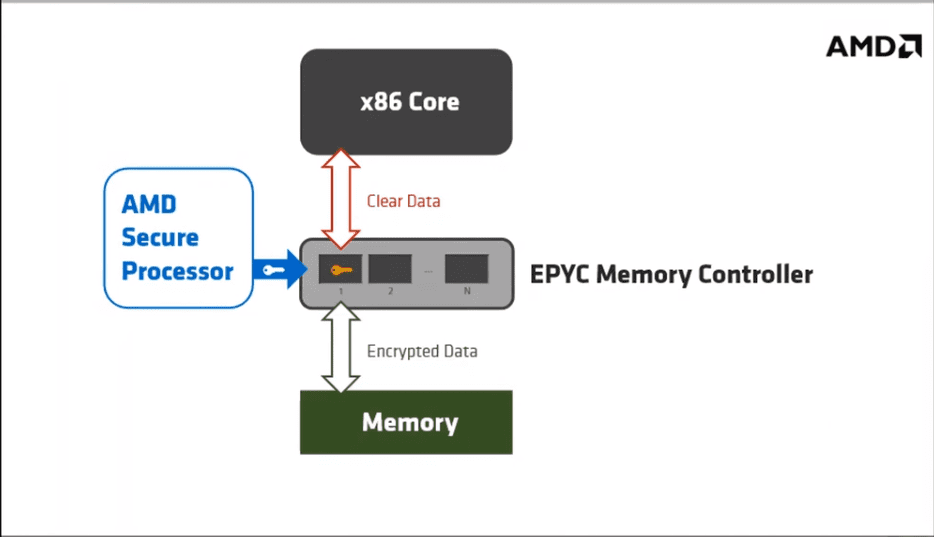

专用安全处理器提供的另一个安全元素是上述安全内存加密(SME)。它有助于保护主内存的完整性,防止冷启动攻击或类似违规行为。攻击者即使获得对系统的物理访问,也无法以纯文本形式读取系统内存的内容。相比安全数据中心,这在去中心化的基础设施中更容易实现。该加密引擎直接集成到内存控制器中,以确保高速内存访问。因此安全处理器是内存控制器的一个子系统。安全内存加密(SME)的另一个优点是,无论是对于虚拟机监控程序,还是访客操作系统或应用程序软件,均不需要软件适配。

说明:使用安全内存加密(SME),内存控制器中的加密引擎使用AMD安全处理器提供的AES-128密钥加密所有内存内容。

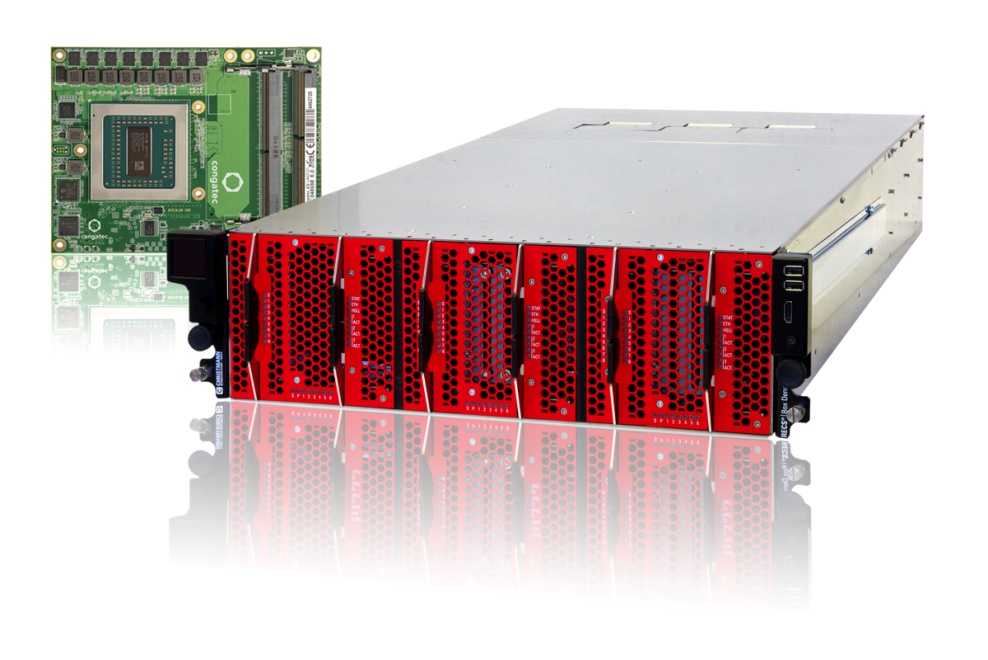

说明:借助基于AMD EPYC处理器的计算机模块,嵌入式边缘服务器技术也可以完全模块化,因此性能升级可以通过简单的模块交换来实现。

Sources:

https://www.gminsights.com/assets/img/europe-edge-data-center-market-by-application.png

https://www.amd.com/en/processors/incredible-shrinking-data-center: hci-whitepaper.pdf

https://www.amd.com/en/processors/epyc-idc-security-white-paper: idc-security-whitepaper.pdf

https://www.amd.com/en/processors/amd-secure-encrypted-virtualization: SEV-SNP-strengthening-vm-isolation-with-integrity-protection-and-more

https://www.amd.com/system/files/documents/LE-70005-SB-EPYC-Security.pdf: LE-70005-SB-EPYC-Security.pdf

https://www.amd.com/system/files/documents/2020-amd-epyc-confidentialcompute-bp-vmware-vsan.pdf: 2020-amd-epyc-confidentialcompute-bp-vmware-vsan

最前沿的电子设计资讯

最前沿的电子设计资讯