几年前,Spectre和Meltdown硬件安全漏洞对英特尔、AMD、Arm等处理器造成了广泛的影响。 但一个新发现的硬件安全漏洞特别影响了我们经常在 CNX 软件中使用的低功耗处理器,如Gemini Lake、Denverton的 Atom、Celeron 和 Pentium等。

研究人员已设法在运行时为一些低功耗英特尔处理器激活测试或调试逻辑,他们可以使用这些逻辑来提升权限、检索每个处理器独有的“保险丝加密密钥”又名“芯片组密钥保险丝”,并访问加密数据。

不过,大多数人不必惊慌,因为黑客需要对机器进行物理访问,英特尔表示,它正在发布固件更新,以缓解这一漏洞。高价值目标应该小心,因为黑客攻击只需要 10 分钟,如果一台笔记本电脑被盗或丢失,即使内容是加密的,熟练的攻击者也应该能够访问内容。

英特尔针对该漏洞发布了具有高严重性评级的公告,并发布了固件更新,这意味着更新将来自制造商。考虑到最终用户更新 UEFI/BIOS 的频率,该漏洞可能会在未来几年内在许多设备中持续存在。Intel 提供了受影响处理器的列表,如下所示:

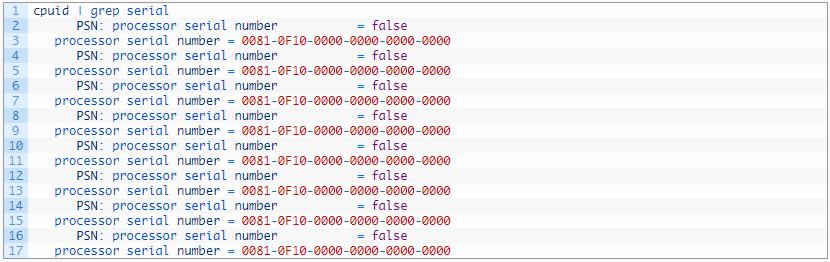

这如何映射到实际的处理器部件对我来说很清楚。但是您可以或Intel 自己的实用程序在 Windows 中检查 CPU ID ,而在 Linux 中,我可以在终端中运行 cpuid 程序:

我的笔记本电脑是 AMD Ryzen 7 2700U,CPUID 是 810F10。一些网站声称有一个 CPU ID 列表,但不容易搜索到,所以如果你没有机器,一个选项是下载最近的微码更新指南来检查 CPUID。比如706A8 CPU ID,Platform 1对应:

都是Gemini Lake Refresh 处理器。

部分Arstechnica文章或Positive Technologies 博客文章内容如下:

真正威胁的一个例子是丢失或被盗的笔记本电脑,其中包含加密形式的机密信息……利用此漏洞,攻击者可以提取加密密钥并访问笔记本电脑中的信息。该漏洞还可用于整个供应链的针对性攻击。例如,基于英特尔处理器的设备供应商的员工理论上可以提取英特尔 CSME 固件密钥并部署安全软件无法检测到的间谍软件。此漏洞也很危险,因为它有助于提取系统中用于保护数字内容免遭非法复制的英特尔 PTT(平台信任技术)和英特尔 EPID(增强型隐私 ID)技术中使用的根加密密钥。

汽车市场也可能受到硬件安全漏洞的影响,因为英特尔凌动 E3900 Apollo Lake 嵌入式处理器被汽车制造商用于 30 多种车型,据称包括特斯拉的 Model 3。Atom C3000 Denverton 处理器通常用于网络设备(例如防火墙),因此修补这些设备也很重要。

Demi Xia编译

责编:Demi

最前沿的电子设计资讯

最前沿的电子设计资讯