去年12月,当美国网络安全公司FireEye公布了软件业者SolarWinds发生重大资料外泄事件时,人们并没有立即意识到,如果不是因为云端连结已经运作到位,那些数据外泄事件可能就不会发生。黑客利用SolarWinds的云端网络安全漏洞,劫持了远程软件更新流程;此举也暴露了云端技术与部署的根本性缺陷。

根据资安业者Fugue和Sonatype于5月发表的《State of Cloud Security 2021》云端安全调查报告,大约有三分之一的公司行号曾在过去一年遭遇严重的云端安全或资料外泄问题。该调查报告发现,错误的云端配置一直都是导致云端破坏事件的主要原因。接受调查的300位云端专业人员中,有83%表示他们的组织因为错误的配置而面临重要数据外泄的风险。

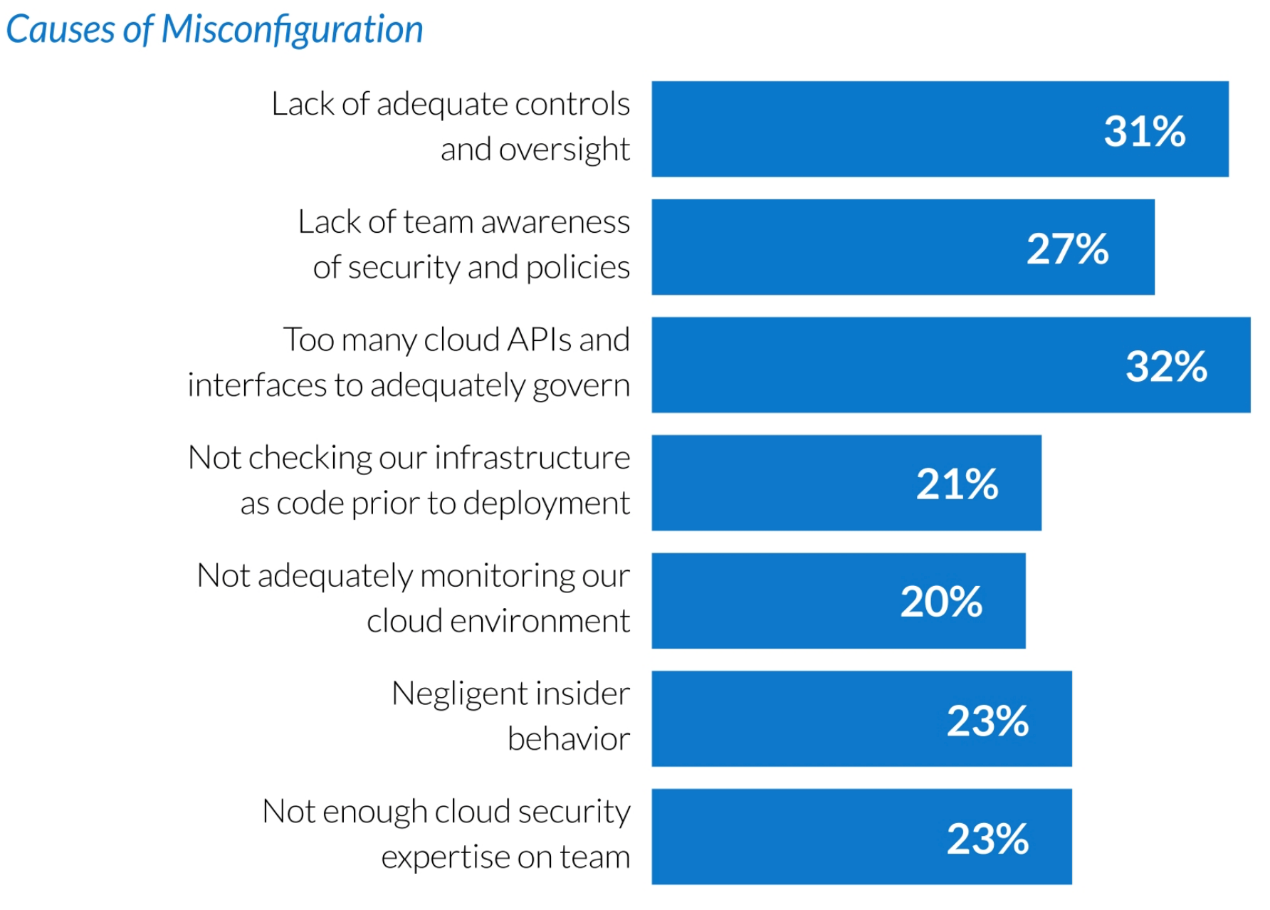

Fugue与Sonatype的调查报告揭露错误云端配置的原因。

其中大部分的风险来自“庞大而复杂的”企业云端基础架构云端环境以及其动态本质,再加上是由多个API和接口构成,这些都需要投入资源进行管理。其他前几名造成不当配置的原因则是缺乏适当且足够的控制和监督,以及安全防护与政策上的疏忽。

在云端共同责任模型(Cloud Shared Responsibility)之下,错误或不当的配置通常被归咎于客户,而非供货商。另一家安全技术供货商Aqua Security检视其数百名客户一年份云端配置数据后发表研究报告指出,有90%易遭入侵的漏洞是由于错误的配置所导致,但只有不到1%的企业修补了所有这些问题,规模较大的企业平均需要88天才能修补已知的问题,因此也延长了黑客可以入侵这些漏洞的时间。

美国行动通讯业者Verizon 最新的数据外泄年度报告发现,现今大部分的网络安全事件都涉及云端基础架构,而且外部云端资产受到的影响高于内部资产。一项由法国航天/国防安全业者Thales所做的研究对此提供了一项可能的解释:有一半的企业将其40%以上的数据储存于外部云端环境,但对敏感数据进行加密保护的企业却不多。

人工智能网络安全方案供货商Vectra AI在8月针对Amazon Web Services (AWS)使用者所进行的一项调查发现,有百分之百受访者于去年在其公有云环境,至少都曾经遭遇过一次安全事故。如今有大多数企业会在多云环境下营运,但根据美国软件业者Tripwire于7月发表的一份报告显示,98%受访者指出,不同供货商带来了更严峻的安全性挑战。大多数人表示,关于谁应该做什么,共同责任模型通常不够明确;也有大多数人表示,希望云端服务供货商在安全方面多加把劲。

渴望组织数字转型的企业高层都有一颗迫切达成的心,只是几乎所有的云端调查都证实,公有云和混合云的快速采用,让安全维护变得更加困难。如同我们已经指出的,疫情的推波助澜加速了企业数字转型热潮。

仓促的数字转型步伐,也让恶名昭彰的Microsoft Exchange Server (MES)攻击事件增加。今年稍早,网络安全业者Palo Alto Networks研究人员发现,MES的风险暴露情形有79%发生在云端;他们在一篇官方部落格文章中写道:“云端环境本来就和因特网连结,而要在正常的IT程序外部署一个可公开存取的云端环境,简直出乎意料地容易。这表示他们通常没有使用足够的预设安全设置,或者根本忘记。”

部分的云端安全问题源自于特定云端平台或其他软件的漏洞。在维基百科(Wikipedia)有一篇关于SolarWinds黑客事件的文章,直指微软(Microsoft)希望使用者忘记他们的一个软件漏洞Zerologon。这是微软认证协议NetLogon中存在的一个漏洞,可以让黑客轻易入侵微软网络窃取用户名称和密码。

这个漏洞让黑客可以存取必要的额外凭证,窃取网络中任何合法用户的权限,并最终让他们可以入侵微软Office 365的电子邮件帐户。“此外,微软Outlook网页版应用程序里的一个缺陷,也让黑客可以绕过多重要素认证(multi-factor authentication);”该篇文章也指出,黑客使用伪造的身分令牌(token)欺骗微软的认证系统。

在8月,FireEye旗下的Mandiant部门安全研究人员揭露了Kalay云端平台核心组件中的一个重大漏洞。有多达数百万的物联网装置使用Kalay的服务,该漏洞让它们全部都暴露于潜在的远程攻击风险下。FireEye在一篇部落格文章中指出:“由于许多受影响的装置都是视讯监视产品──包括网络摄影机、婴幼儿监视器以及数字视频录像机--利用该漏洞,黑客可以拦截实时音、视讯数据”。

《EE Times》先前曾经报导,网络安全业者Wiz的研究人员最近在微软Azure云端平台的中央数据库ChaosDB发现了一个漏洞。这个容易攻击的弱点可以让黑客取得“完整、无限制的存取权”,入侵数千个使用Cosmos DB的组织帐户及数据库;黑客也可以将资料删除、下载或做其他运用,还能提供进入Cosmos DB底层架构的读/写存取权。Wiz将之形容为:“你想得到最糟的云端安全漏洞”。

云端安全业者Accurics的开发人员Jon Jarboe接受《EE Times》采访时表示,Cosmos DB事件提醒了我们“要保护好自己,得做的事还很多。云端服务供货商怎么处理我们的数据,以及云端用户又是怎么处理资料,这些问题都没有很清楚的答案,让安全防护变得很困难。”

Jorboe补充:“我们知道云端服务供货商对静态数据有很好的防护,但对传输和使用中的数据呢?Cosmos DB的缺陷将主键(primary keys)泄漏给不该取得的人,甚至没有一个好的方法可以让使用者意识到那可能发生。在厘清云端安全的全貌之前,云端服务供货商和各企业组织还有很多工作要做。”

在《EE Times》报导ChaosDB事件同时,Palo Alto Networks又揭露了另一个同样危险的Azure漏洞──该“Azurescape”漏洞让黑客可以控制任何使用者的整个Kubernetes容器服务基础架构。之后Wiz的CosmosDB研究人员仍持续在Azure发现更重大、更容易被利用的远程程序代码执行漏洞,而这次是发生在OMI软件代理(agent)上,无数Azure客户都受到“OMIGOD”影响。

尽管云端服务供货商正“试图做对的事,但他们也必须保护自身的品牌;”Jarboe表示,“要对外说明因应策略还是保护商业机密?这两个决策总是在相互拉扯。就算许多组织竭尽所能地进行安全防护,最终还是沦落到必须监控暗网(dark web),才能掌握资料是否已遭外泄的蛛丝马迹。他的结论是:“也许短期内这是我们唯一能够采取的对策。”

(原文发表于AspenCore旗下EDN姐妹媒体EETimes,参考链接:SolarWinds Fallout: Cloud Security is the Weak Link,By Ann R. Thryft;本文同步刊登于《电子工程专辑》杂志2021年11月号)

责编:Demi

最前沿的电子设计资讯

最前沿的电子设计资讯