日前,IoT Inspector 的安全研究人员与 CHIP 杂志合作,对市场上主流的 9 款热门路由器进行了测试,即便运行最新的固件版本,还是发现了总计 226 个漏洞。

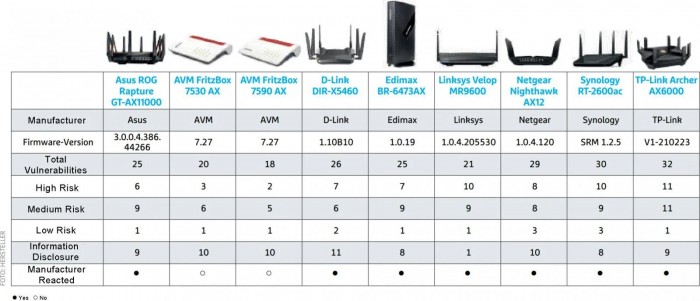

本次测试的路由器品牌包括华硕、AVM、D-Link、Edimax、Linksys、Netgear、Synology 和 TP-Link。它们都运行了制造商固件的最新版本,而且这些路由器中发现的漏洞很可能存在于同一品牌的其他型号中。

以下是 IoT Inspector 和 CHIP 杂志的详细调查结果。

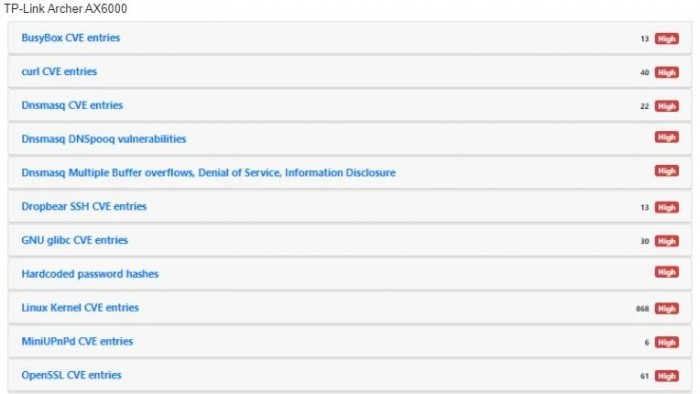

就漏洞数量而言,排在前列的是 TP-Link Archer AX6000,有 32 个缺陷;以及 Synology RT-2600ac,有 30 个安全漏洞。

IoT Inspector 的首席技术官兼创始人 Florian Lukavsky 通过电子邮件告诉 BleepingComputer:“对于 Chip 的路由器评估,供应商向他们提供了主流型号,这些型号被升级到最新的固件版本”。

IoT Inspector 自动分析了这些固件版本,并检查了 5000 多个 CVE 和其他安全问题。他们的发现表明,许多路由器仍然容易受到公开披露的漏洞的影响,即使使用最新的固件,如下表所示:

虽然不是所有的缺陷都有相同的风险,但该团队发现了一些影响大多数测试机型的常见问题。

IoT Inspector 的首席执行官 Jan Wendenburg 指出,确保路由器安全的最重要方法之一是在首次配置设备时更改默认密码。他表示:“在第一次使用时更改密码,并启用自动更新功能,必须成为所有物联网设备的标准做法,无论设备是在家里还是在企业网络中使用”。

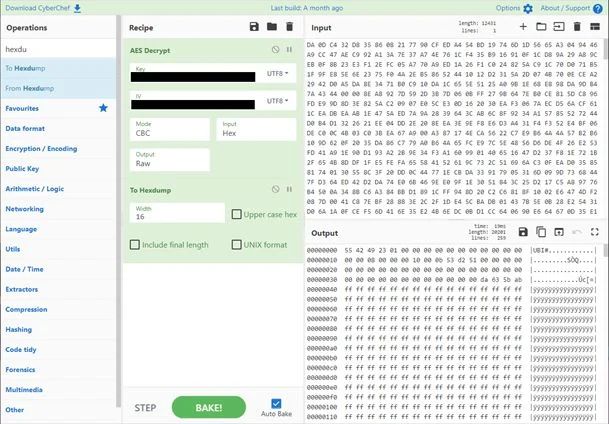

研究人员没有公布很多关于他们发现的技术细节,只有一个关于提取D-Link路由器固件图像的加密密钥的案例。该团队找到了一种方法,在 D-Link DIR-X1560 上获得本地权限,并通过物理 UART 调试接口获得 shell 权限。

接下来,他们使用内置的 BusyBox 命令转储了整个文件系统,然后找到了负责解密程序的安装文件。通过分析相应的变量和函数,研究人员最终提取了用于固件加密的AES密钥。

利用该密钥,威胁者可以发送恶意的固件图像更新,以通过设备上的验证检查,有可能在路由器上植入恶意软件。

据 CHIP 杂志报道,九家路由器制造商中的每一家都对这些测试做出了回应,并发布了固件更新以解决其产品中的漏洞。大多数这些修复都是针对“低风险”漏洞的,但这是一个好的开始。

以下是每个制造商在调查后采取的行动。

请注意,这些要点是从CHIP 的报告(德语)翻译而来的。

需要明确的是,IoT Inspector 尚未检查这些补丁是否有效。即使它们 确实有效,这些路由器仍然容易受到已知(并且可能未知)的攻击。

无论您是否使用受影响的路由器之一,IoT Inspector建议您手动更新路由器的固件并启用自动更新(如果尚未启用)。这样做可确保您的路由器免受最新攻击——或者至少是制造商决定修复的攻击。

您还应该设置一个安全的 Wi-Fi 密码并禁用 WPS(Wi-Fi 保护设置)和 UPnP(通用即插即用)等功能,这些功能会使您的网络容易受到恶意软件的攻击,并且经常因为其众多安全漏洞而受到 FBI 的批评。

如果您使用的是非常旧的路由器(或 NAS 设备,就此而言),您应该认真考虑升级。旧的网络硬件通常充满了制造商根本不想修补的已知漏洞。

此外,这种问题可以通过全盘加密来解决,这种加密可以保证本地存储的图像的安全,但这种做法并不常见。

责编:Demi

最前沿的电子设计资讯

最前沿的电子设计资讯