简介

重要的安全与安防

输入确保功能安全的方法标题

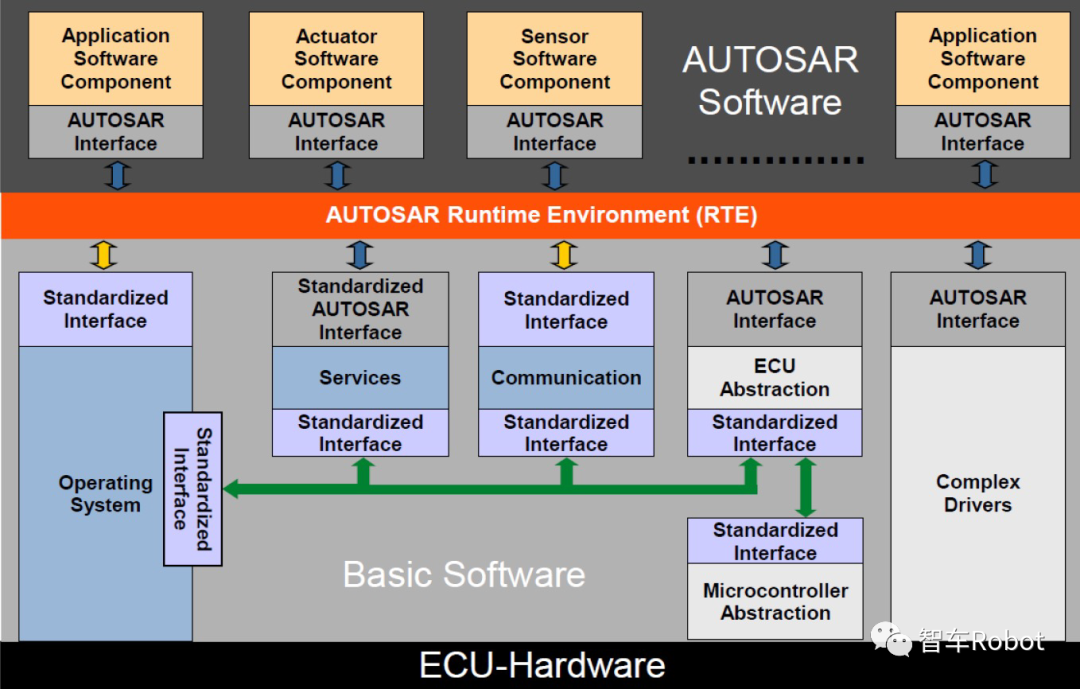

图1:内存级别的空间隔离

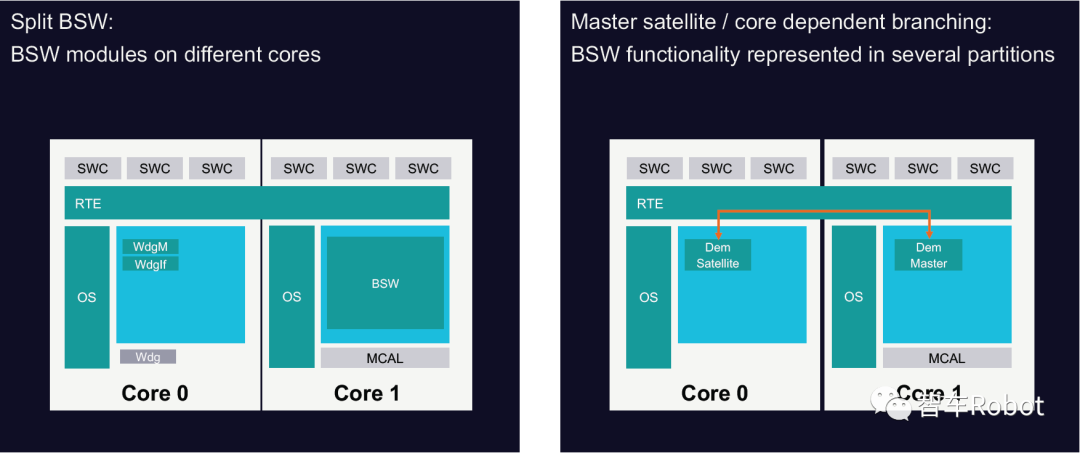

图1:内存级别的空间隔离 图2:内核级别的空间隔离

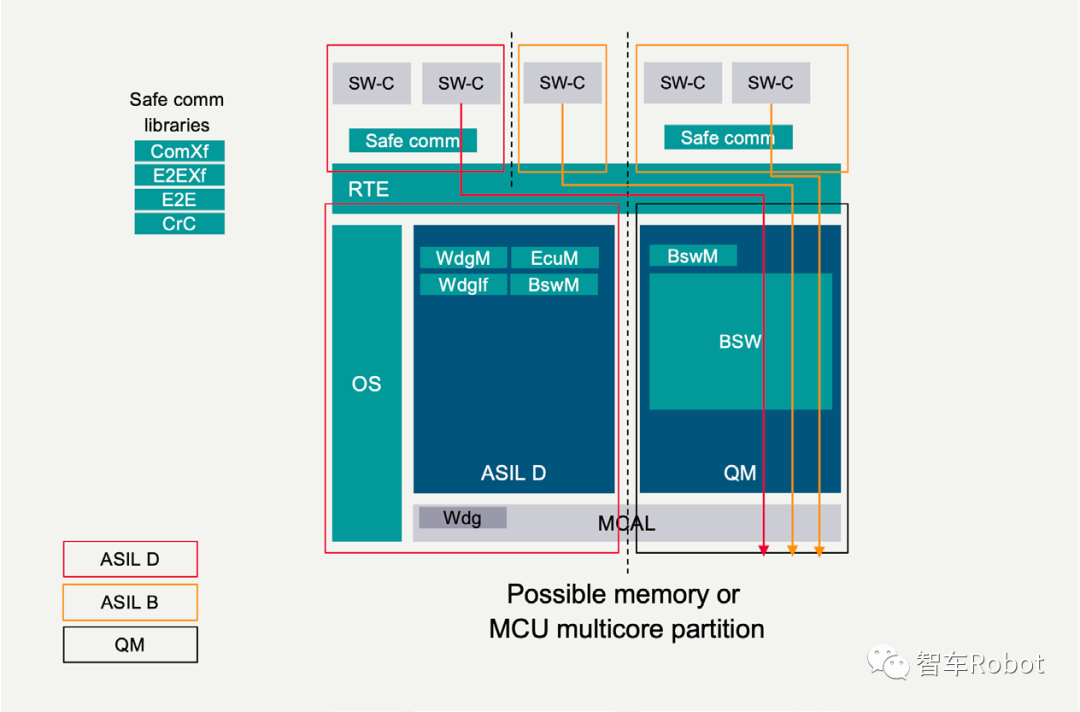

图2:内核级别的空间隔离 图3:无干扰

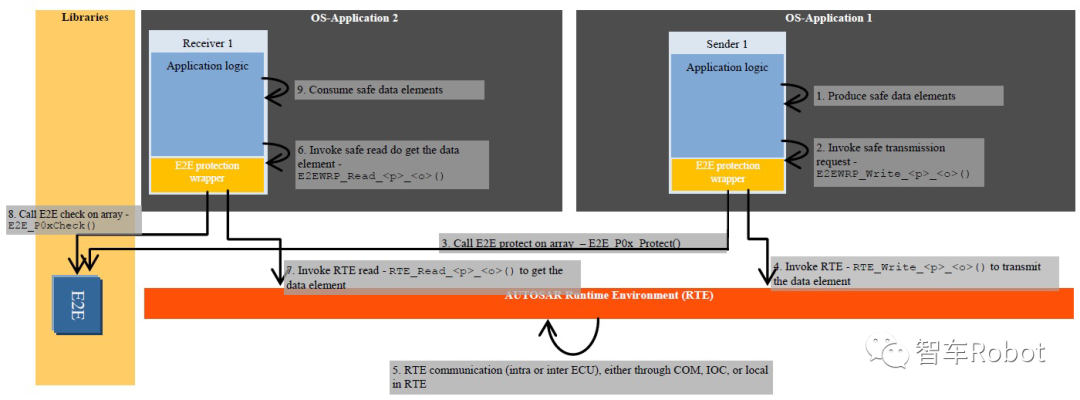

图3:无干扰 图4:端到端通信保护

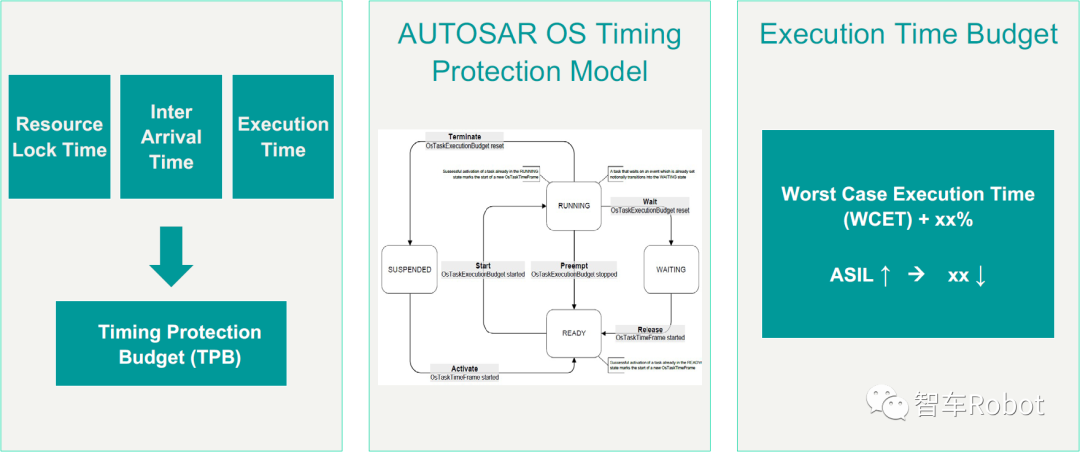

图4:端到端通信保护 图5:时间隔离

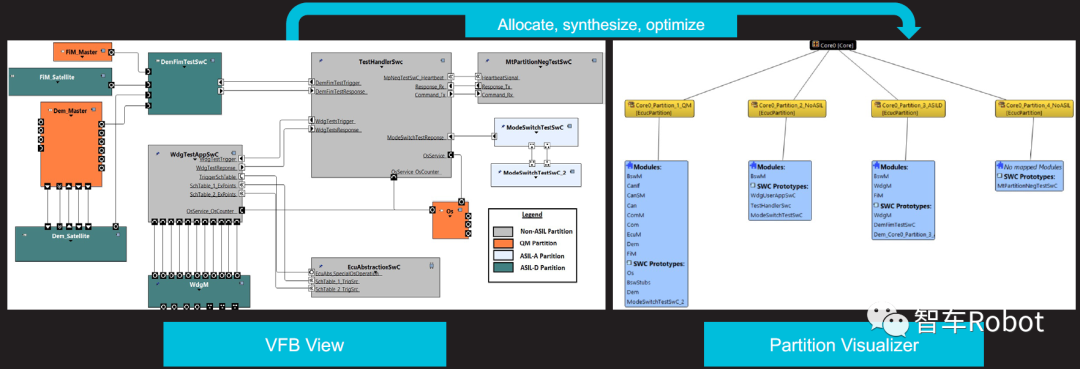

图5:时间隔离 图6:用于在不同分区中分配BSW和软件组件(SWC)的工具支持

图6:用于在不同分区中分配BSW和软件组件(SWC)的工具支持确保系统一致性

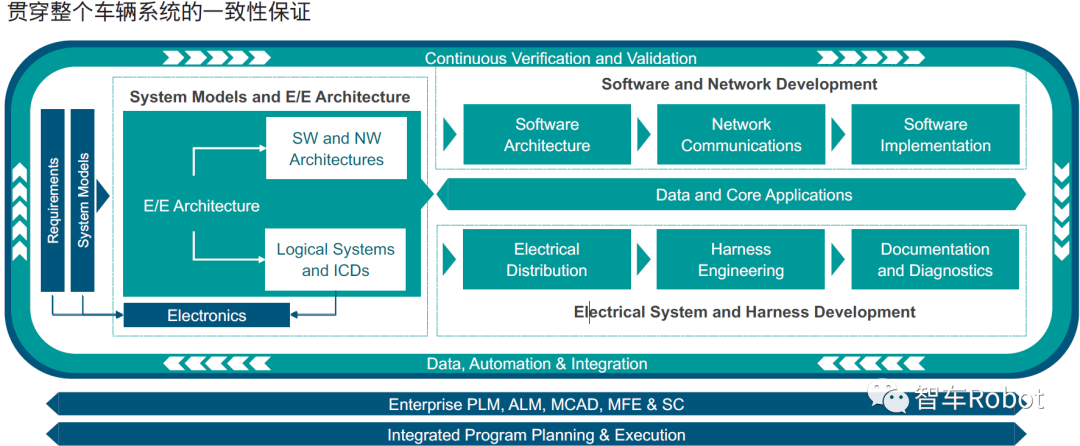

图7:面向功能安全合规的系统驱动型设计

图7:面向功能安全合规的系统驱动型设计混合安全关键系统

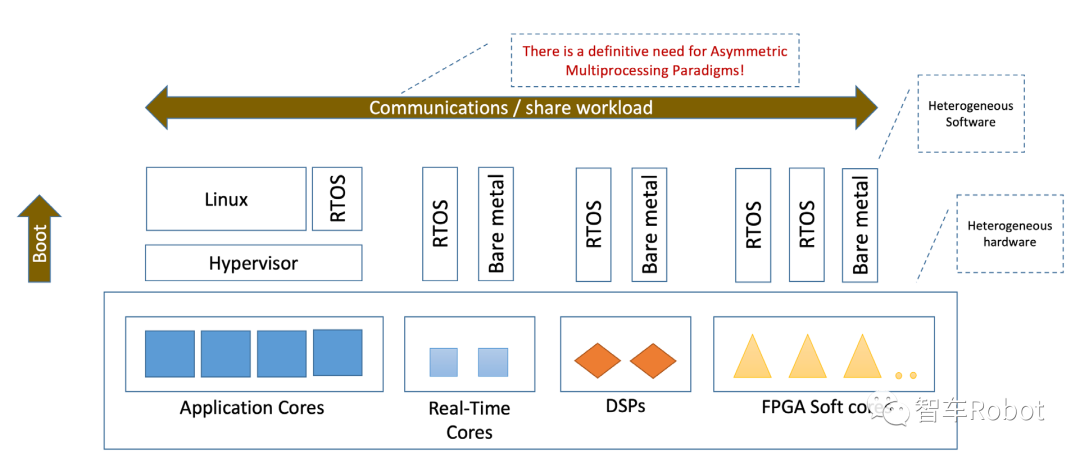

图8:嵌入式片上系统中的异构多处理

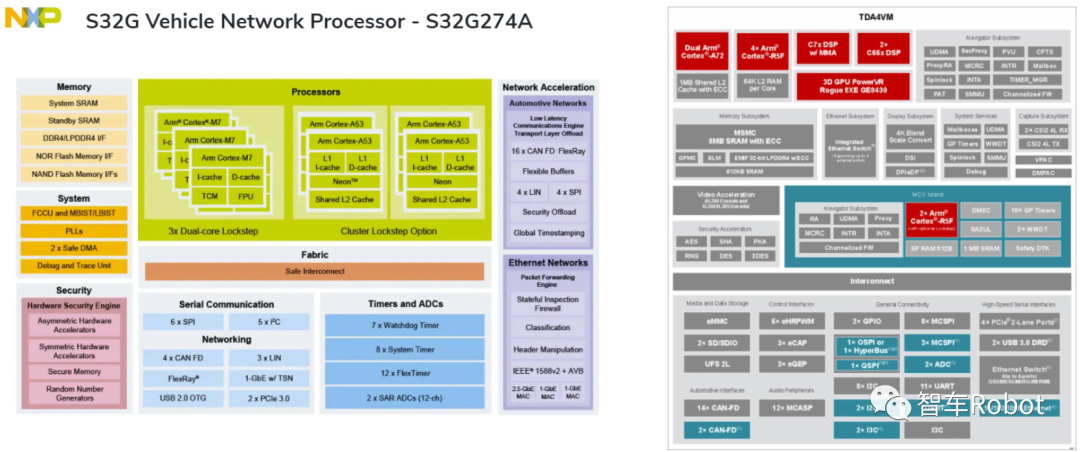

图8:嵌入式片上系统中的异构多处理 图9:S32G车载网络处理器

图9:S32G车载网络处理器复杂性带来的新挑战

图10.2022款凯迪拉克凯雷德的内部

图10.2022款凯迪拉克凯雷德的内部 图11:混合关键系统的组成要素

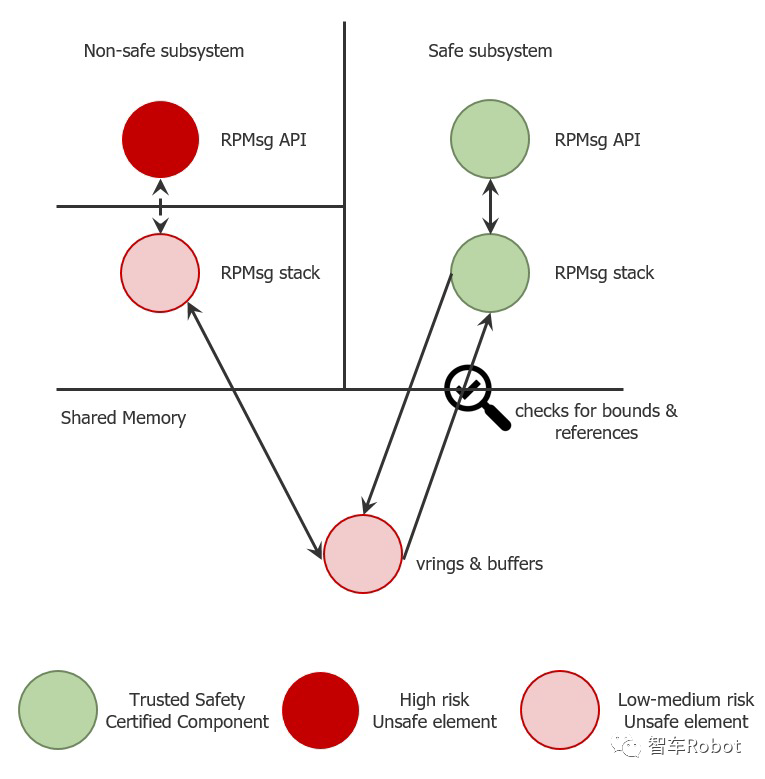

图11:混合关键系统的组成要素 图12:在混合安全关键系统中保持安全通信

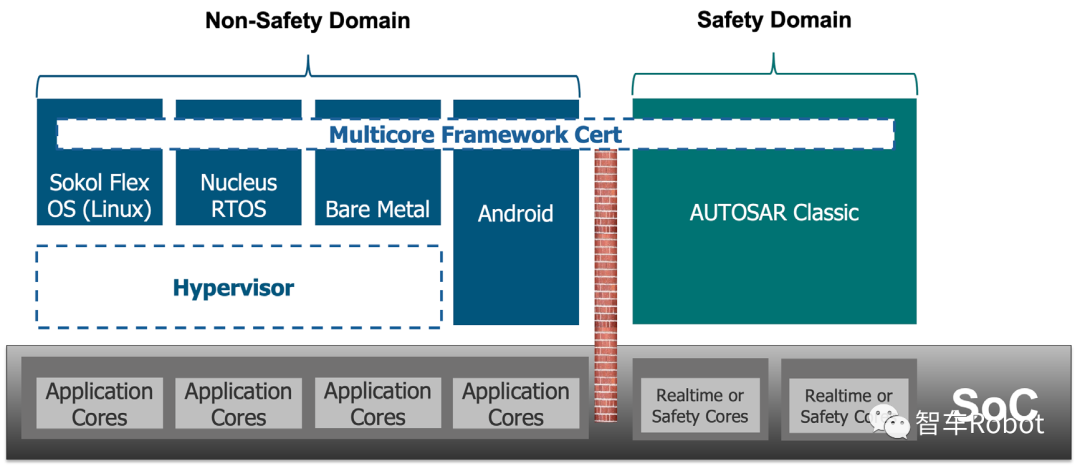

图12:在混合安全关键系统中保持安全通信 图13.由多核框架实现的混合安全关键系统SOC

图13.由多核框架实现的混合安全关键系统SOC结语

最前沿的电子设计资讯

最前沿的电子设计资讯