随着科技的飞速发展和智能化进程的推进,汽车行业正经历着一场革命性的变革。作为一家领先的电动汽车制造商,特斯拉一直致力于推动汽车技术的创新和智能化水平的提升。然而,正是由于特斯拉汽车所搭载的先进技术和高度互联的特性,使得它们成为黑客攻击的潜在目标。虽然特斯拉在车辆网络安全方面已经进行了深入的研究,并且采取了多种防御措施,但是新型网络攻击技术的不断涌现,使得特斯拉的防御体系面临着严峻的挑战。

近年来,安全研究人员一直专注于特斯拉无钥匙进入系统的安全研究,并发现了多个对整个行业产生深远影响的漏洞。

这些漏洞主要包括特斯拉NFC中继攻击、固件升级过程中的Key Fob漏洞以及BLE蓝牙钥匙中继攻击等。攻击者可以通过中继攻击扩大无钥匙进入系统的作用范围,从而解锁车辆。他们甚至可以通过ECU刷写的方式写入恶意固件,从而对钥匙进行克隆。因此,深入理解这些攻击的技术原理,对于提升汽车网络安全防护能力具有重要意义。

在接下来的内容中,木卫四汽车安全工程师将详细研究分析这些攻击方式的工作原理,以及特斯拉如何应对这些网络攻击。木卫四汽车安全工程师希望通过此篇博客,能够帮助读者更好地理解汽车网络安全的重要性。另外,木卫四汽车安全工程师也希望与大家一起探讨如何通过技术手段来提升汽车的网络安全的监测和防护能力。

(图片来源于网络)

汽车无钥匙系统的出现无疑极大地提升了车主的用车便利性,然而,随之而来的是一系列新的安全问题,其中最为突出的就是中继攻击。

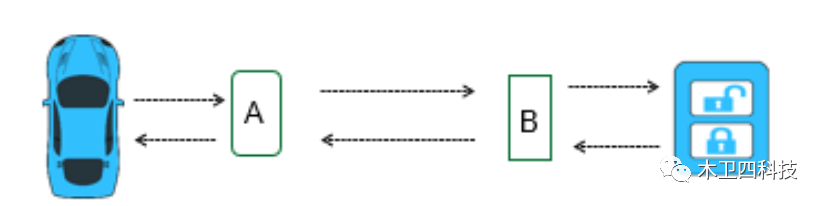

中继攻击是一种利用无线通信技术将钥匙信号进行放大和转发的攻击方式,其目的是扩大无钥匙进入系统的作用范围。通过这种方式,即使钥匙并未在车辆附近,攻击者也能通过信号中继技术将钥匙信号传送到汽车周边,从而误导车辆认为钥匙在旁边,进而允许攻击者解锁车辆。

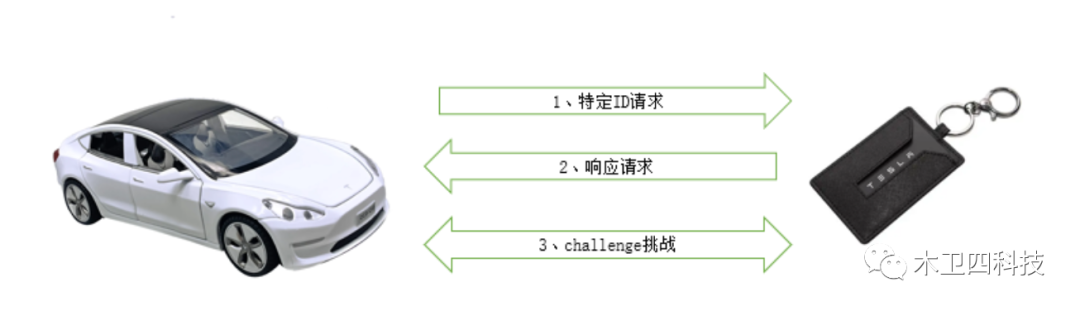

特斯拉汽车的解锁方式主要有手机钥匙、遥控钥匙和卡片钥匙。其中,卡片钥匙使用的是NFC技术,通过近场通讯功能完成数据交互。在这个过程中,特斯拉车端会对NFC卡上的特定ID发出请求,卡片接收到请求后会返回正确的响应包。而在请求被卡片钥匙响应之后,车端会开启一个挑战的challenge环节,如果卡片钥匙能够在挑战环节迅速返回正确的响应,那么就可以认定为认证通过,成功解锁车辆。

然而,这个认证过程也存在被攻击的可能。在此认证过程中,攻击者可以将车端发送的请求数据进行放大转发,发送给远离车端的卡片钥匙,然后用其他设备模拟卡片钥匙发回响应数据包,从而实现NFC的中继攻击。这种攻击方式通常需要两名攻击者进行配合,一位攻击者接近汽车,将获取到的响应数据发回车端;另一位攻击者则尝试接近车主,唤醒车辆的卡片钥匙并转发响应数据包。

在实现这种攻击的过程中,需要解决几个关键问题,比如如何转发NFC数据、如何将NFC响应数据发回车端、如何保证中继操作满足响应时间限制等。其实针对数据的转发问题,可以使用NFCGate APP和Proxmark3设备等工具解决。

然而,完成了数据的转发之后,攻击者还需要绕过特斯拉的challenge时间验证。由于特斯拉对反应时间的要求非常严格,如果只是简单的对数据进行转发,这是无法实现中继攻击效果的。在NFC移动支付卡中,如果将一些特定字节进行偷梁换柱,便可逼迫其进入磁条卡模式,从而绕过PIN的检测机制。这一攻击方式也可以参考应用于特斯拉上。有研究者尝试在车端发起ID请求的初始阶段,对通信的某个字节进行删改,便可以增加交互时长,从而为后面的中继攻击争取时间。最终便可以成功实现NFC中继攻击。

针对NFC的中继攻击,特斯拉提供的解决方案是使用PIN2Drive的功能。这项功能要求车主在解锁并启动汽车时需要输入一个4位的PIN码。然而,这个PIN码并没有防爆破机制。这就引出了一个问题:对于已经能够实现NFC中继攻击的黑客来说,这个简单的四位数密码爆破能否真正阻止他们的攻击?

在这里,木卫四汽车安全工程师想强调的是,虽然PIN2Drive的防爆破机制可能存在一定的安全隐患,但这并不意味着我们可以忽视其作为一种防御措施的价值。在网络安全领域,任何一种安全措施都无法完全防止所有的攻击。然而,通过增加攻击的难度和成本,可以有效地降低被攻击的风险。

此外,木卫四汽车安全工程师也建议特斯拉在未来的产品更新中,能够进一步提升PIN2Drive的安全性,比如引入防爆破机制,或者增加PIN码的位数,以提高密码的复杂性。

木卫四汽车安全工程师对特斯拉的key fob漏洞进行了深入分析研究。此漏洞是由比利时鲁汶大学的安全研究人员Lennert Wouters博士在研究特斯拉钥匙认证过程中发现的。由于特斯拉的更新机制在安全保护方面存在缺陷,特别是在更新过程中缺少对加密签名的校验,这使得密钥卡(key fob)无法证明此次固件更新是否合法,从而允许攻击者对其写入恶意固件并推送更新。

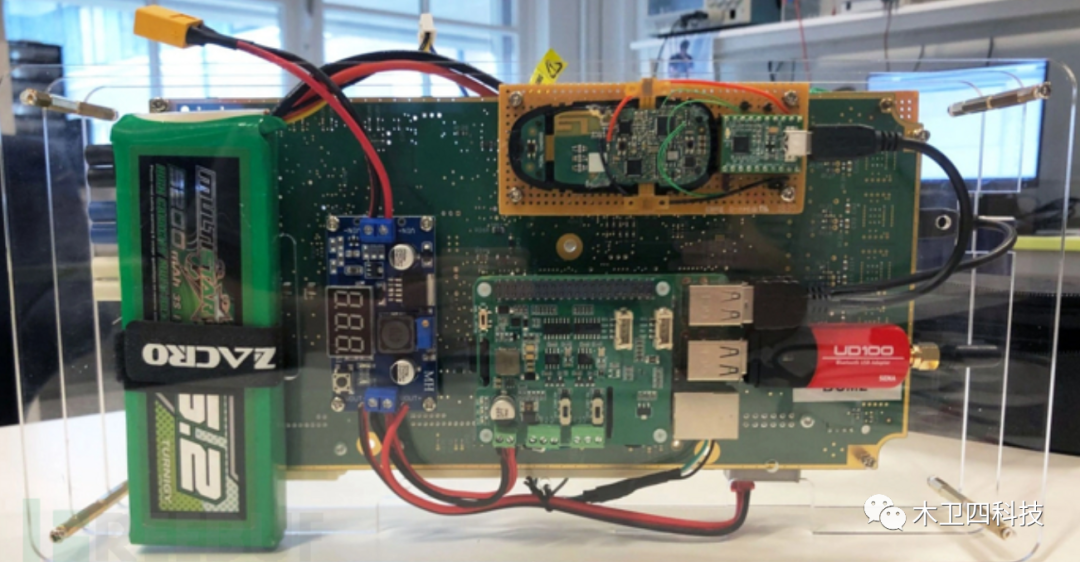

这种攻击方式主要针对密钥卡(key fob)的更新系统进行破解,攻击者可以购买一个老版本Model X车型的ECU,并对这个ECU进行修改,使得车主钥匙的key fob部分误以为这个修改过的ECU和车辆是匹配的,因此允许攻击者进一步通过BLE协议给key fob推送恶意固件更新,最终进行钥匙重新匹配解锁并开走汽车。

(图片来源于网络)

这个攻击过程主要分为两个阶段。首先,攻击者需要利用蓝牙传输固件代码并推送固件更新。其次,攻击者需要靠近车辆重新配对,使用恶意密钥解锁并把汽车开走。在第一个阶段中,攻击者需要先获取车辆的VIN码,然后以VIN码作为参数,对前面提到的ECU进行程序刷写,让它可以模拟发送蓝牙唤醒信号。刷写完成后,攻击者尝试接近车主,车辆钥匙的key fob部分会把修改后的ECU当做原车搭载的ECU,因此这个修改后的ECU能够通过欺骗成功连接到key fob密钥卡,从而获取相关的解锁信息。这其中的解锁信息包含了key fob的固件版本、厂商定义的标识符等。由于特斯拉钥匙允许通过BLE接口对BLE固件进行远程更新,因此攻击者可以对目标车辆钥匙推送恶意固件更新,获取key fob的控制权,从而获得车辆的解锁指令。

在控制了key fob之后,攻击者还需要上车连接车机系统进行进一步的渗透。因为上一步已经获取了车辆解锁指令,所以攻击者能够直接利用攻击设备解锁车辆,但要将汽车开走还需要其他流程。攻击者需要将伪造的ECU设备通过OBD接口接入车内CAN总线,在此之后,再尝试使用恶意密钥发起challenge挑战环节,密钥配对成功后便可以绕过challenge环节,从而成功启动汽车将其开走。

(图片来源于网络)

虽然整体的攻击流程很复杂,但拆分成每一个单独的步骤来做,也并非不可实现的任务。这一漏洞不同于中继攻击,这甚至相当于是钥匙的克隆,允许攻击者随时随地解锁汽车并将其开走,具有更大的威胁性。特斯拉官方在获知这一漏洞后,也是及时采取了更新措施,向用户推送固件更新,增加了对固件更新的签名验证以及安全证书检查,从而杜绝了恶意固件的威胁。

但仅仅只是把钥匙的蓝牙OTA接口堵住,就可以防住所有攻击了吗?

这个问题的答案显然是否定的。虽然特斯拉已经采取了一些措施来防止这种攻击,但是,这并不意味着特斯拉的汽车就完全安全了。汽车网络安全是一个复杂而重要的问题,需要我们持续关注和研究。木卫四汽车安全工程师将继续深入研究这个领域,以帮助提升汽车的网络安全监测和防护能力。

木卫四汽车安全工程师对英国NCC安全公司近期披露的针对特斯拉车辆的BLE协议数据链路层中继攻击进行了深入分析研究。这种攻击方式类似于NFC和射频的中继攻击,也是在系统允许的时间范围内,对其信号进行放大转发,最终实现中继攻击效果。

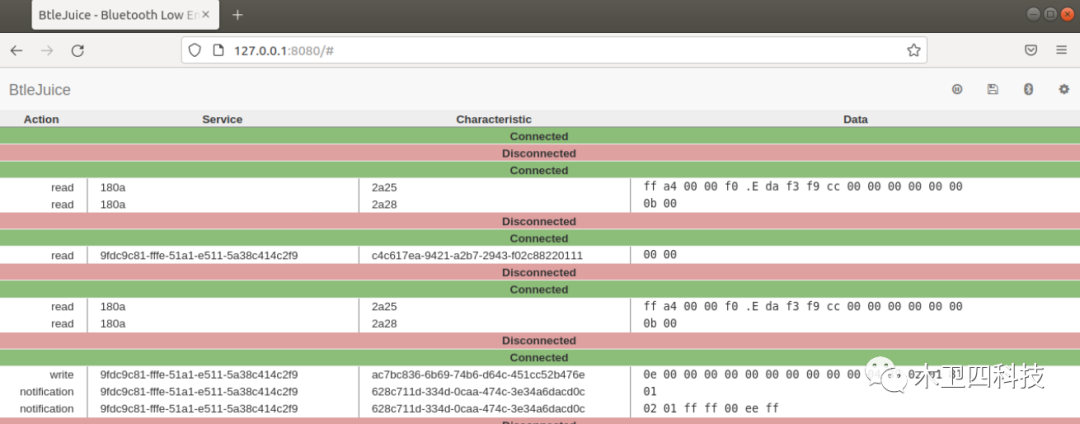

对于蓝牙方面的中继攻击,主要需要解决三个问题,即如何模拟设备进行数据交互,如何将蓝牙数据进行放大转发,以及如何保证传输时延在限制时间范围内。

针对模拟设备的问题,可以使用bluetoothctl工具和蓝牙适配器配合,克隆出一个同名设备,以此来欺骗车辆。而数据转发的问题,也可以使用btlejuice工具对数据包进行记录和转发,通过重放GATT操作来实现攻击。

然而,对于时延限制的问题,由于NCC group未披露具体技术细节,如何解决这一问题还有待商榷。这也是作为汽车安全工程师需要进一步研究的问题。我们将继续关注这个问题,并尝试找到解决方案,以帮助提升汽车的网络安全防护能力。

(图片来源于网络)

中继攻击并非新鲜事物,早在2010年,学者们就已经开始研究针对RF射频信号的中继攻击。然而,针对蓝牙和NFC通信协议的中继攻击是近年来才开始受到关注的。此类攻击不止可以应用于车辆解锁,由于NFC和蓝牙技术在移动支付和物联网等不同领域的应用,使得更多的设备成为中继攻击的目标。

特斯拉,作为新能源汽车的领军企业,其网络安全问题备受关注。针对中继攻击,特斯拉官方给出的答案似乎是无解,如何防御这类攻击也成为了众多前沿学者们努力研究的课题。近期有研究表明,采用了UWB通信技术的数字钥匙能够抵御中继攻击,它在传统钥匙传递信息的过程中加入了定位测距信息,而且还有极低的传输延时,基本杜绝了中继攻击的可能性。然而,这是否真的能防止黑客们的破解手段呢?让我们拭目以待吧。

随着科技的不断进步和攻击手法的不断演变,汽车网络安全将是大家持续关注的一个方向。面对汽车行业层出不穷的新型攻击,相信各大OEM和供应商也在积极采取措施应对,木卫四也不例外。作为一家专注于智能网联汽车信息安全的公司,木卫四汽车安全工程师们正在积极研究和开发新的监测和防御策略。我们的团队正在利用机器学习和人工智能技术,建立模型来分析和预测车辆新型攻击行为的发生。模型不仅可以检测到异常行为,还可以预测可能的攻击模式,从而提前采取防御措施。

本文作者:Amadeus (木卫四汽车安全工程师)

最前沿的电子设计资讯

最前沿的电子设计资讯